Hvis du har din egen identitetsleverandør (IdP) i organisasjonen, kan du integrere SAML IdP-en med organisasjonen i Control Hub for enkel pålogging (SSO). SSO lar brukerne bruke et enkelt, felles sett med påloggingsopplysninger for Webex App-programmer og andre programmer i organisasjonen.

Følgende løsninger for administrasjon av webtilgang og føderasjon ble testet for Webex-organisasjoner. Dokumentene som er koblet til nedenfor, leder deg gjennom hvordan du integrerer den spesifikke identitetsleverandøren (IdP) med Webex-organisasjonen din.

Disse veiledningene dekker SSO-integrering for Webex-tjenester som administreres i Control Hub (https://admin.webex.com). Hvis du leter etter SSO-integrering av et Webex Meetings-nettsted (administrert i nettstedsadministrasjon), kan du lese Konfigurer enkel pålogging for Cisco Webex-nettsted. Hvis du vil konfigurere SSO for flere identitetsleverandører i organisasjonen din, kan du se SSO med flere IdP-er i Webex . |

Hvis du ikke ser IdP-en din oppført nedenfor, følger du fremgangsmåten på høyt nivå på fanen SSO-konfigurasjon i denne artikkelen.

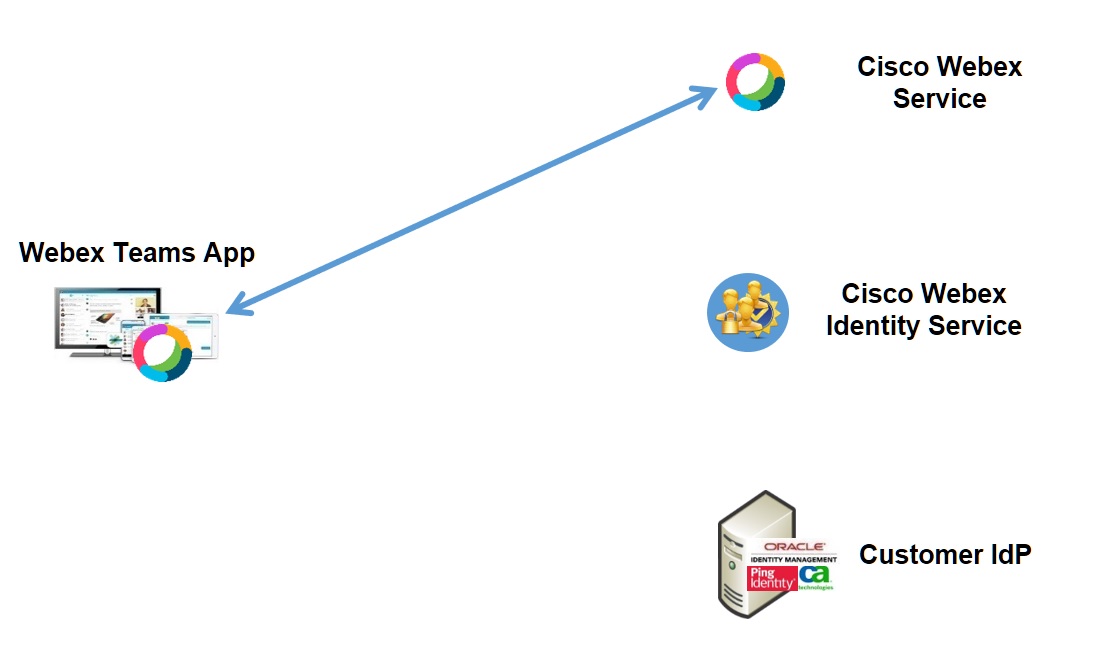

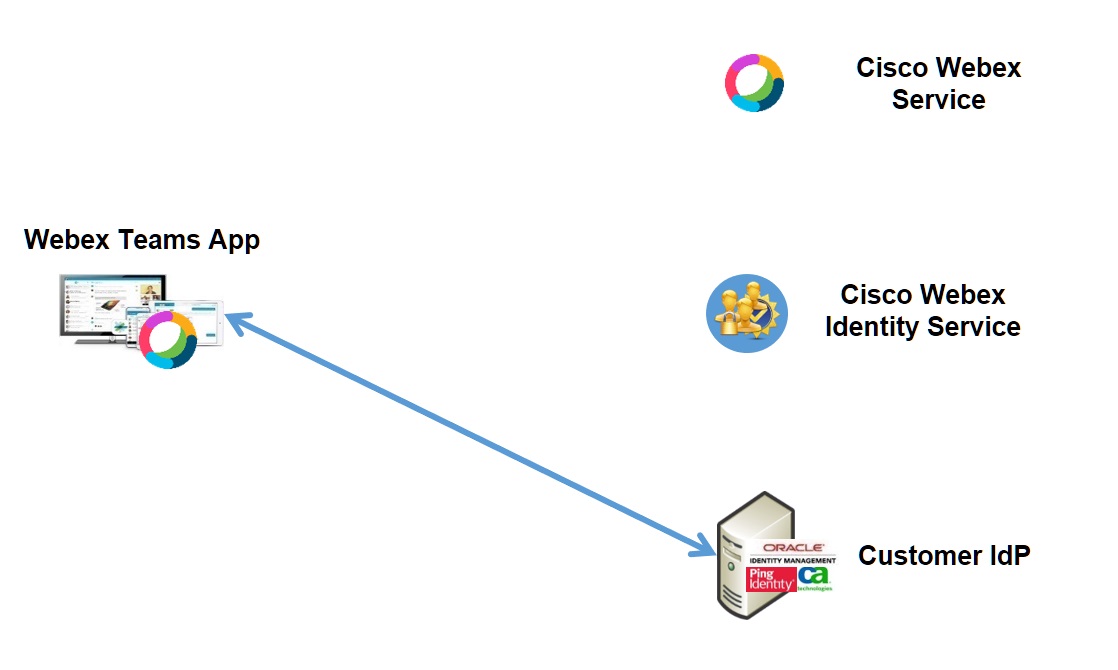

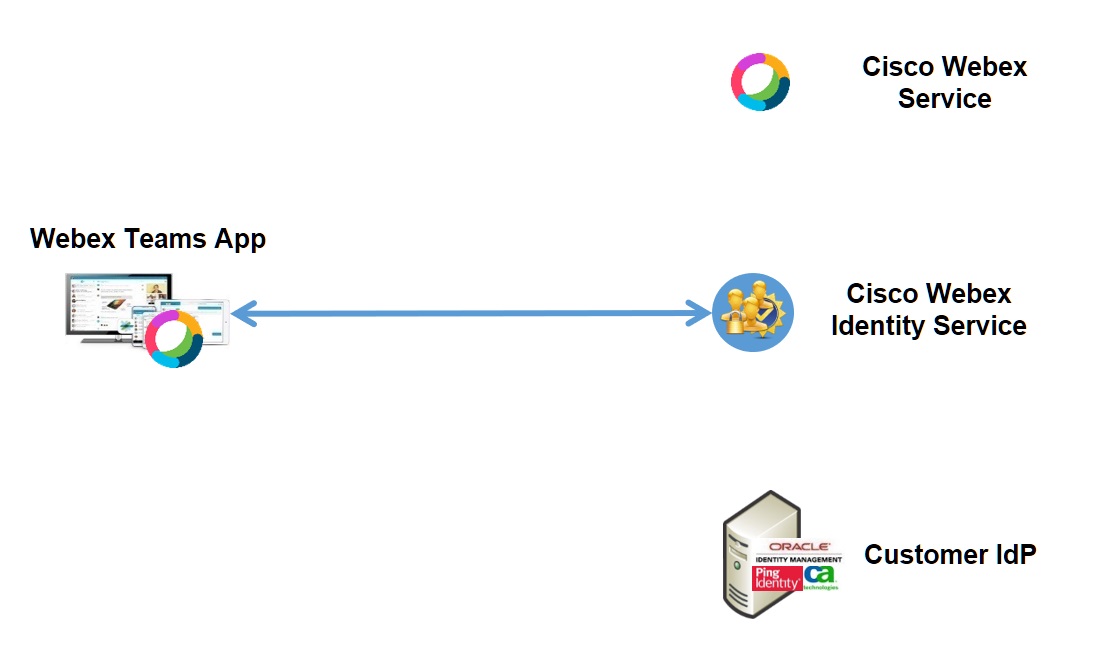

Enkel pålogging (SSO) gjør det mulig for brukere å logge på Webex på en sikker måte ved å autentisere via organisasjonens felles identitetsleverandør (IdP). Webex-appen bruker Webex-tjenesten til å kommunisere med identitetstjenesten for Webex-plattformen. Identitetstjenesten autentiserer via identitetsleverandøren (IdP).

Du starter konfigurasjonen i Control Hub. Denne delen omhandler generiske trinn på høyt nivå for integrering av en tredjeparts IdP.

Når du konfigurerer SSO med IdP-en din, kan du tilordne et hvilket som helst attributt til UID-en. Tilordne for eksempel userPrincipalName, et e-postalias, en alternativ e-postadresse eller et annet passende attributt til UID-en. IdP-en må matche én av brukerens e-postadresser med UID-en ved pålogging. Webex støtter tilordning av opptil fem e-postadresser til UID-en. |

IdP-er må være i samsvar med SAML 2.0-spesifikasjonen for SSO og Control Hub. IdP-er må også konfigureres på følgende måte:

Angi attributtet Navn-ID-format til urn:oasis:names:tc:SAML:2.0:nameid-format:transient

Konfigurer et krav på IdP-en i henhold til typen SSO du distribuerer:

SSO (for en organisasjon) – hvis du konfigurerer SSO på vegne av en organisasjon, konfigurerer du IdP-kravet til å inkludere UID-attributtnavnet med en verdi som er tilordnet til attributtet som er valgt i Directory Connector, eller brukerattributtet som samsvarer med det som er valgt i Webex-identitetstjenesten. (Dette attributtet kan for eksempel være e-postadresser eller bruker-hovednavn.)

Partner SSO (kun for tjenesteleverandører) – hvis du er en tjenesteleverandøradministrator som konfigurerer Partner SSO til å brukes av kundeorganisasjonene som tjenesteleverandøren administrerer, konfigurerer du IdP-kravet til å inkludere mail-attributtet (i stedet for UID). Verdien må være tilordnet til attributtet som er valgt i Directory Connector, eller brukerattributtet som samsvarer med det som er valgt i Webex-identitetstjenesten.

Hvis du vil ha mer informasjon om tilordning av egendefinerte attributter for enten SSO eller Partner SSO, se https://www.cisco.com/go/hybrid-services-directory.

Kun Partner SSO. Identitetsleverandøren må støtte flere URL-adresser for Assertion Consumer Service (ACS). Hvis du vil ha eksempler på hvordan du konfigurerer flere ACS URL-er på en identitetsleverandør, se:

Bruk en nettleser som støttes: vi anbefaler den nyeste versjonen av Mozilla Firefox eller Google Chrome.

Deaktiver eventuelle popup-blokkeringer i nettleseren din.

Konfigureringsveiledningene viser et spesifikt eksempel for SSO-integrering, men gir ikke uttømmende konfigurering for alle muligheter. For eksempel er integreringstrinnene for |

Du må opprette en SAML-avtale mellom Webex-plattformens identitetstjeneste og din IdP.

Du trenger to filer for å oppnå en vellykket SAML-avtale:

En metadatafil fra IdP-en, som skal gis til Webex.

En metadatafil fra Webex, som skal gis til IdP-en.

Dette er et eksempel på en PingFederate-metadatafil med metadata fra IdP-en.

Metadatafil fra identitetstjenesten.

Følgende er det du forventer å se i metadatafilen fra identitetstjenesten.

EntityID – denne brukes til å identifisere SAML-avtalen i IdP-konfigurasjonen

Det er ikke noe krav om en signert AuthN-forespørsel eller noen tegnpåstander, den overholder det IdP-en ber om i metadatafilen.

En signert metadatafil for IdP-en for å bekrefte at metadataene tilhører identitetstjenesten.

| 1 | Fra kundevisningen i Control Hub (https://admin.webex.com ), gå til , bla til Autentisering og klikk Aktiver SSO innstilling for å starte konfigurasjonsveiviseren. |

| 2 | Velg Webex som din IdP og klikk Neste . |

| 3 | Sjekk Jeg har lest og forstått hvordan Webex IdP fungerer og klikk Neste . |

| 4 | Konfigurer en rutingregel. Når du har lagt til en rutingregel, legges IdP-en din til og vises under Identitetsleverandør -fanen.

Hvis du vil ha mer informasjon, se SSO med flere IdP-er i Webex .

|

Uansett om du har mottatt et varsel om et sertifikat som utløper eller ønsker å kontrollere den eksisterende SSO-konfigurasjonen, kan du bruke Administrasjonsfunksjonene for enkel pålogging (SSO) i Control Hub for sertifikatbehandling og generelle SSO-vedlikeholdsaktiviteter.

Hvis du opplever problemer med SSO-integreringen, kan du bruke kravene og fremgangsmåten i denne delen til å feilsøke SAML-flyten mellom IdP-en og Webex.

Hvis du vil feilsøke, bruker du nettleseren der du installerte feilsøkingsverktøyet for SAML-sporing og går til nettversjonen av Webex på https://web.webex.com.

Følgende er meldingsflyten mellom Webex-appen, Webex-tjenester, identitetstjenesten for Webex-plattformen og identitetsleverandøren (IdP).

| 1 | Gå til https://admin.webex.com så vil appen, når SSO er aktivert, be om en e-postadresse.

Appen sender informasjonen til Webex-tjenesten som bekrefter e-postadressen.

|

| 2 | Appen sender en GET-forespørsel til OAuth-godkjenningsserveren for en token. Forespørselen videreformidles til identitetstjenesten til SSO-en eller flyten for brukernavn og passord. URL for godkjenningsserver returneres.  Du kan se GET-forespørselen i sporingsfilen.

I parameterdelen leter tjenesten etter en OAuth-kode, e-postadressen til brukeren som sendte forespørselen og annen OAuth-informasjon som ClientID, redirectURI og Scope.

|

| 3 | Webex-appen ber om en SAML-påstand fra IdP-en ved bruk av en SAML HTTP POST.

Når SSO er aktivert, videreformidles godkjenningsmotoren i identitetstjenesten til IdP-URL-en for SSO. IdP-URL-en som ble oppgitt da metadataene ble utvekslet.

Se etter en SAML POST-melding i sporingsverktøyet. Du ser en HTTP POST-melding til IdP som er forespurt av IdPbroker.

RelayState-parameteren viser riktig svar fra IdP-en.

Gjennomgå dekodeversjonen av SAML-forespørselen. Det finnes ingen fullmakt for AuthN, og målet for svaret skal gå til destinasjons-URL-en til IdP-en. Kontroller at nameid-formatet er riktig konfigurert i IdP-en under riktig entityID (SPNameQualifier)

IdP nameid-formatet blir angitt og navnet på avtalen ble konfigurert da SAML-avtalen ble opprettet. |

| 4 | Godkjenningen for appen skjer mellom operativsystemets nettressurser og IdP-en.

Avhengig av IdP-en og godkjenningsmekanismene som er konfigurert i den, startes forskjellige flyter fra IdP-en.

|

| 5 | Appen sender en HTTP Post tilbake til identitetstjenesten og inkluderer attributtene levert av IdP-en og avtalt i den første avtalen.

Når godkjenningen er vellykket, sender appen informasjonen i en SAML POST-melding til identitetstjenesten.

RelayState er den samme som den forrige HTTP POST-meldingen der appen forteller IdP-en hvilken EntityID som ber om påstanden.

|

| 6 | SAML-påstand fra IdP til Webex.

|

| 7 | Identitetstjenesten mottar en godkjenningskode som erstattes med en OAuth-tilgangs- og oppdateringstoken. Denne tokenen brukes til å få tilgang til ressurser på vegne av brukeren.

Etter at identitetstjenesten har validert svaret fra IdP-en, utsteder de en OAuth-token som gir Webex-appen tilgang til de forskjellige Webex-tjenestene.

|