Kuruluşunuzun kendi kimlik sağlayıcısı (IdP - Identity Provider) varsa, Control Hub’da SAML IdP’yi kuruluşunuzla çoklu oturum açma (SSO - Single Sign-On) için entegre edebilirsiniz. SSO, kullanıcılarınızın Webex Uygulaması uygulamaları ve kuruluşunuzdaki diğer uygulamalar için tek ve ortak kimlik bilgileri kullanmasına olanak tanır.

Aşağıdaki web erişimi yönetimi ve federasyon çözümleri, Webex kuruluşları için test edilmiştir. Aşağıda bağlantısı verilen belgelerde, bu belirli kimlik sağlayıcısını (IdP - Identity Provider) Webex kuruluşunuzla entegre etme konusunda bilgiler bulabilirsiniz.

Bu kılavuzlarda, Control Hub’da (https://admin.webex.com) yönetilen Webex hizmetleri için SSO (Çoklu Oturum Açma) entegrasyonu açıklanmaktadır. Bir Webex Meetings sitesi için SSO entegrasyonu gerçekleştirme (Site Yönetimi’nden yönetilir) konusunda bilgi edinmek istiyorsanız, Cisco Webex Sitesi için Çoklu Oturum Açmayı Yapılandırma başlıklı makalemizi okuyabilirsiniz. Kuruluşunuzdaki birden fazla kimlik sağlayıcısı için SSO ayarlamak istiyorsanız Webex'te birden fazla IdP'li SSO'ya bakın. |

IdP’nizi aşağıdaki listede bulamıyorsanız bu makalenin SSO Kurulumu sekmesinde yer alan üst düzey adımları izleyin.

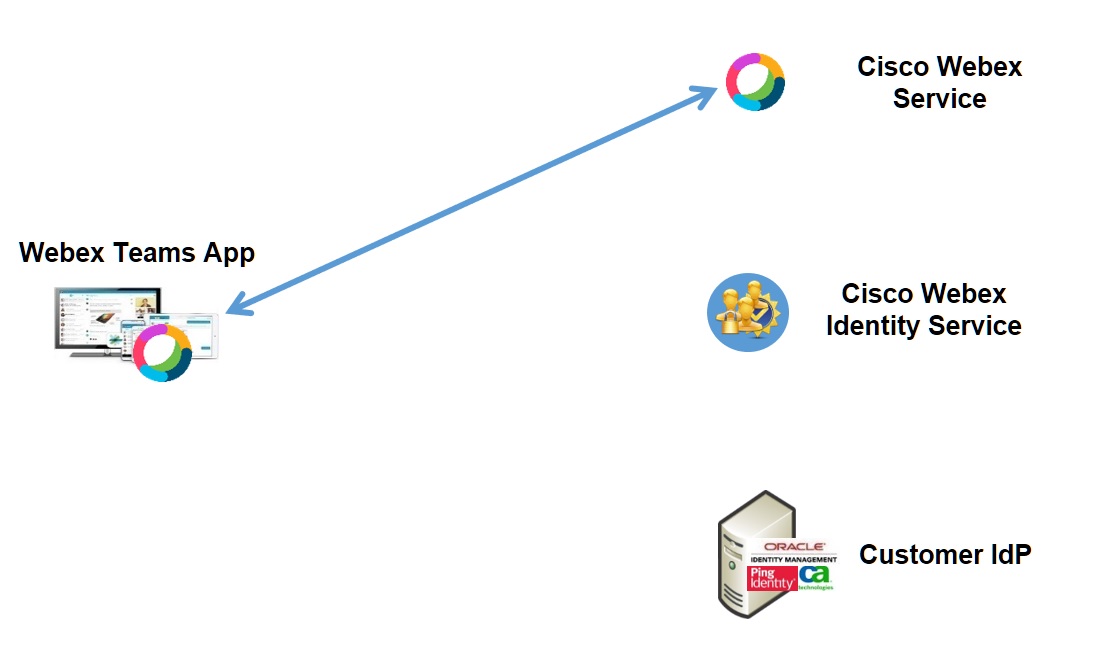

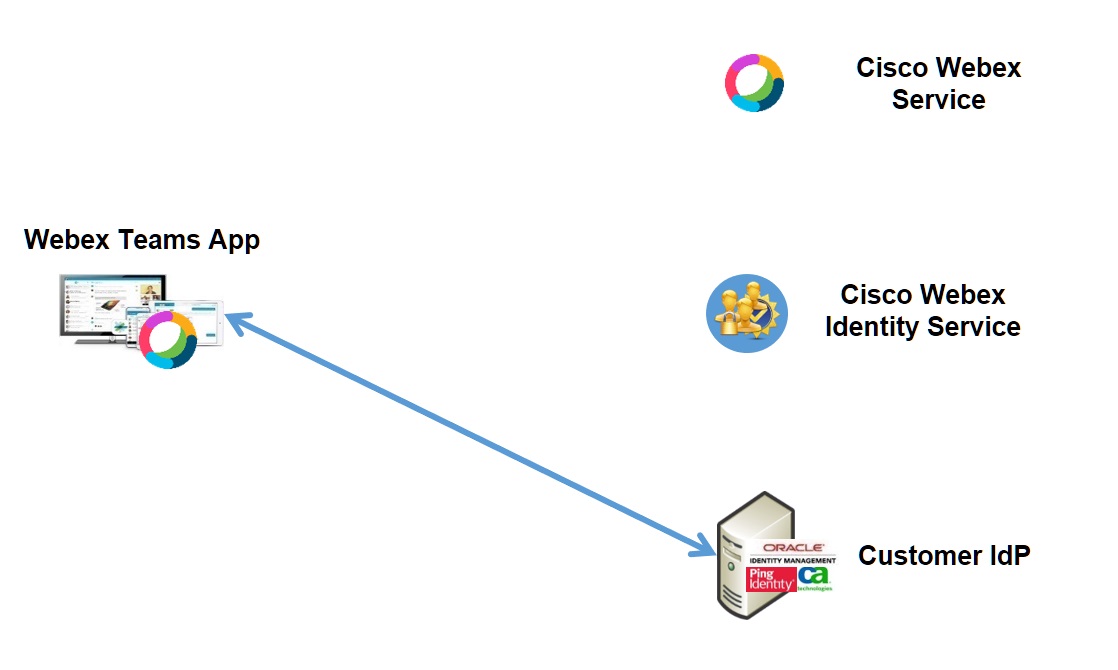

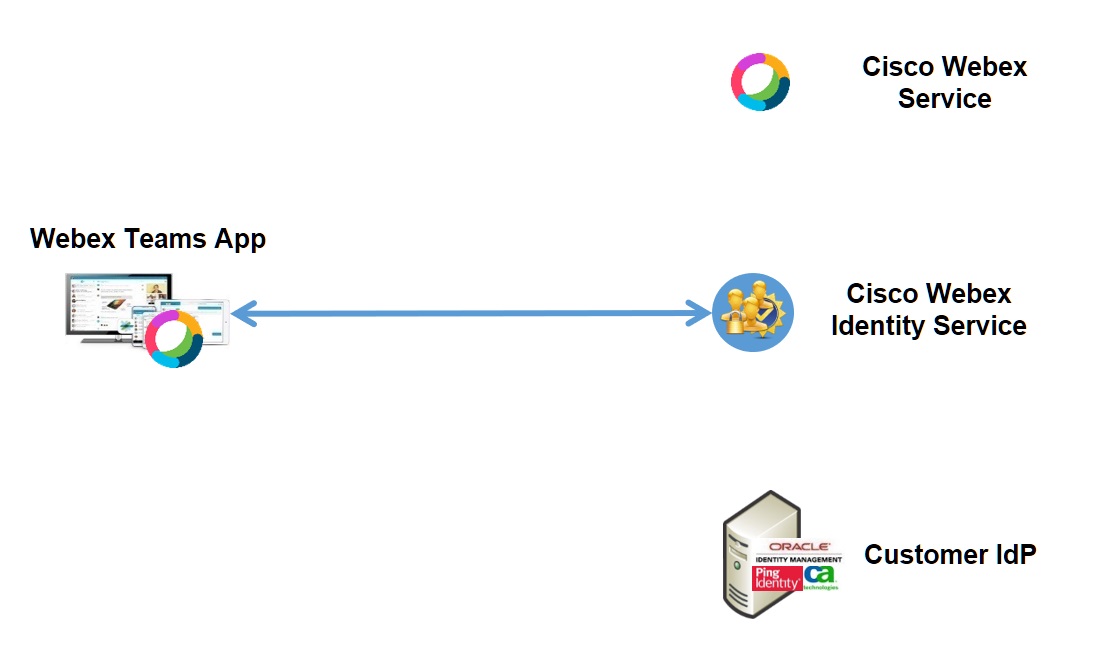

Çoklu oturum açma (SSO - Single Sign-On), kullanıcıların kuruluşunuzun ortak kimlik sağlayıcısıyla (IdP) kimlik doğrulaması yaparak Webex’e güvenli şekilde giriş yapmasını sağlar. Webex Uygulaması, Webex Platform Kimlik Hizmeti ile iletişim kurmak için Webex hizmetini kullanır. Kimlik hizmeti, kimlik sağlayıcınızla (IdP) kimlik doğrulaması işlemi gerçekleştirir.

Yapılandırmayı Control Hub’da başlatırsınız. Bu bölümde, üçüncü taraf IdP’leri entegre etme hakkında üst düzey genel adımlara yer verilmiştir.

IdP’niz ile SSO yapılandırması gerçekleştirdiğinizde, herhangi bir özniteliği kullanıcı kimliğiyle eşleyebilirsiniz. Örneğin; userPrincipalName, e-posta takma adı, alternatif e-posta adresi veya uygun özniteliklerden başka herhangi birini kullanıcı kimliğine eşleyebilirsiniz. IdP’nin, kullanıcının e-posta adreslerinden birini oturum açma sırasında kullanıcı kimliğiyle eşleştirmesi gerekir. Webex, kullanıcı kimliğine en fazla 5 e-posta adresi eşlemeyi destekler. |

SSO ve Control Hub için, IdP’lerin SAML 2.0 spesifikasyonuna uyması gerekir. Ek olarak, IdP’ler aşağıdaki şekilde yapılandırılmalıdır:

NameID Format özniteliğini urn:oasis:names:tc:SAML:2.0:nameid-format:transient olarak ayarlayın

Dağıtmakta olduğunuz SSO türüne göre IdP üzerinde bir talep yapılandırın:

SSO (kuruluşlar için): Bir kuruluş adına SSO yapılandırması gerçekleştiriyorsanız, IdP talebini kullanıcı kimliği özniteliği adını içerecek şekilde yapılandırın. Bu ad, Dizin Bağlayıcı’da seçilen öznitelikle eşlenen bir değere sahip olmalıdır. Alternatif olarak söz konusu değer, Webex kimlik hizmetinde seçilenle eşleşen kullanıcı özniteliğiyle eşlenen bir değer de olabilir. (Bu öznitelik E-posta Adresleri veya Kullanıcı Asıl Adı olabilir.)

İş Ortağı SSO (yalnızca Hizmet Sağlayıcılar için): Hizmet Sağlayıcı yöneticisi olarak İş Ortağı SSO’su yapılandırıyorsanız ve bu SSO, Hizmet Sağlayıcının yönettiği müşteri kuruluşları tarafından kullanılıyorsa, IdP talebini posta özniteliğini ( kullanıcı kimliği yerine) içerecek şekilde yapılandırın. Değer, Dizin Bağlayıcı’da seçilen öznitelikle veya Webex kimlik hizmetinde seçilenle eşleşen kullanıcı özniteliğiyle eşlenmelidir.

SSO veya İş Ortağı SSO için özel öznitelikleri eşleme hakkında daha fazla bilgi için bkz. https://www.cisco.com/go/hybrid-services-directory .

Yalnızca İş ortağı SSO içindir. Kimlik Sağlayıcı, birden fazla Onay Tüketici Hizmeti (ACS) URL’sini desteklemelidir. Bir Kimlik Sağlayıcıda birden fazla ACS URL’sini yapılandırmaya ilişkin örnekler için bkz.:

Desteklenen bir tarayıcı kullanın: Mozilla Firefox veya Google Chrome’un en son sürümünü kullanmanızı öneriyoruz.

Tarayıcınızdaki tüm açılır pencere engelleyicilerini devre dışı bırakın.

Yapılandırma kılavuzları, SSO entegrasyonu için belirli bir örnek gösterir ancak tüm olasılıklar için kapsamlı yapılandırma sağlamaz. Örneğin, nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient için entegrasyon adımları |

Webex Platform Kimlik Hizmeti ile IdP’niz arasında bir SAML sözleşmesi oluşturmanız gerekir.

Başarılı bir SAML sözleşmesi oluşturmak için iki dosyaya ihtiyacınız vardır:

Webex’e iletilmek üzere IdP’den alınan bir meta veri dosyası.

IdP’ye iletilmek üzere Webex’ten alınan bir meta veri dosyası.

Bu, IdP’den meta veriler içeren bir PingFederate meta veri dosyası örneğidir.

Kimlik hizmetinden alınan meta veri dosyası.

Kimlik hizmetinden alınan meta veri dosyası tipik olarak böyle görünür.

EntityID: IdP yapılandırmasındaki SAML sözleşmesini tanımlamak için kullanılır.

İmzalı bir AuthN talebi veya herhangi bir imza onayı belgesi gerekli değildir. Meta veri dosyasındaki IdP talepleriyle uyumludur.

Meta verilerin kimlik hizmetine ait olduğunu doğrulamak üzere IdP’ye yönelik imzalı bir meta veri dosyası.

| 1 | Control Hub'daki müşteri görünümünden ( https://admin.webex.com), , Kimlik Doğrulama seçeneğine kaydırın ve yapılandırma sihirbazını başlatmak için SSO’yu Etkinleştir ayarına tıklayın. |

| 2 | Seç Webex IdP'niz olarak ve tıklayın Sonraki . |

| 3 | kontrol et Webex IdP'nin nasıl çalıştığını okudum ve anladım ve tıklayın Sonraki . |

| 4 | Bir yönlendirme kuralı ayarlayın. Bir yönlendirme kuralı ekledikten sonra, IdP'niz eklenir ve Kimlik sağlayıcı sekme.

Daha fazla bilgi için, Webex’te birden fazla IdP’li SSO’ya bakın.

|

Süresi dolan bir sertifika hakkında bildirim aldıysanız veya mevcut SSO yapılandırmanızı kontrol etmek istiyorsanız, sertifika yönetimi ve genel SSO bakım işlemleri için Control Hub’daki Çoklu Oturum Açma (SSO - Single Sign-On) yönetim özelliklerini kullanabilirsiniz.

SSO entegrasyonunuzla ilgili sorun yaşamanız durumunda IdP’niz ve Webex arasındaki SAML Akışında sorun giderme uygulamak için bu bölümdeki gereksinimleri ve prosedürü kullanın.

Sorun giderme gerçekleştirmek için, SAML izleme hata ayıklama aracını yüklediğiniz web tarayıcısını kullanın ve https://web.webex.com adresindeki Webex web sürümüne gidin.

Webex Uygulaması, Webex Hizmetleri, Webex Platform Kimlik Hizmeti ve Kimlik sağlayıcı (IdP) arasındaki ileti akışı aşağıdaki gibidir.

| 1 | https://admin.webex.com adresine gidin. SSO etkinleştirildiğinde uygulama tarafından bir e-posta adresi girmeniz istenecektir.

Uygulama, bilgileri Webex hizmetine gönderir ve böylece e-posta adresi doğrulanır.

|

| 2 | Uygulama, belirteç almak üzere OAuth yetkilendirme sunucusuna bir GET isteği gönderir. İstek, SSO’ya yönelik kimlik hizmetine veya kullanıcı adı ve parola akışına yönlendirilir. Kimlik doğrulama sunucusu URL’si döndürülür.  GET isteğini izleme dosyasında görebilirsiniz.

Hizmet, parametreler bölümünde bir OAuth kodu, isteği gönderen kullanıcının e-posta adresinin yanı sıra ClientID, redirectURI ve Scope gibi diğer OAuth ayrıntılarını arar.

|

| 3 | Webex Uygulaması, bir SAML HTTP POST öğesi kullanarak IdP’den SAML onay belgesi ister.

SSO etkinleştirildiğinde, kimlik hizmetindeki kimlik doğrulama motoru, SSO için IdP URL’sine yeniden yönlendirir. Meta veri alışverişi yapıldığında sağlanan IdP URL’si.

SAML POST iletisi için izleme aracını kontrol edin. IdPbroker tarafından istenen, IdP’ye yönelik HTTP POST iletisi görüyorsunuz.

RelayState parametresi, IdP’den alınan doğru yanıtı gösterir.

SAML isteğinin kod çözme sürümünü inceleyin. Talimat AuthN’i yoktur ve yanıtın hedefi IdP’nin hedef URL’sine gitmelidir. nameid-format biçiminin IdP’de doğru entityID (SPNameQualifier) altında doğru şekilde yapılandırıldığından emin olun

IdP nameid-format biçiminde belirtilir ve SAML sözleşmesi oluşturulduğunda sözleşmenin adı yapılandırılır. |

| 4 | Uygulamaya yönelik kimlik doğrulaması, işletim sistemi web kaynakları ile IdP arasında gerçekleşir.

IdP’nize ve IdP’de yapılandırılan kimlik doğrulama mekanizmalarına bağlı olarak, IdP, farklı akışlar başlatır.

|

| 5 | Uygulama, kimlik hizmetine bir HTTP Gönderisi gönderir. Ayrıca IdP tarafından sağlanan ve ilk sözleşmede kabul edilen özellikleri içerir.

Uygulama, kimlik doğrulama başarılı olduğunda SAML POST iletisindeki bilgileri kimlik hizmetine gönderir.

RelayState, uygulamanın hangi EntityID’nin onaylama belgesini istediğini IdP’ye bildirdiği önceki HTTP POST iletisiyle aynıdır.

|

| 6 | IdP’den alınan Webex SAML Onay Belgesi.

|

| 7 | Kimlik hizmeti, bir OAuth erişimi ve yenileme belirteci ile değiştirilen bir yetkilendirme kodu alır. Bu belirteç, kullanıcı adına kaynaklara erişmek için kullanılır.

IdP’den alınan yanıtı doğruladıktan sonra Kimlik hizmeti, Webex Uygulamasının farklı Webex hizmetlerine erişmesine izin veren bir OAuth belirteci oluşturur.

|