Ако имате собствен доставчик на самоличност (IdP) във вашата организация, можете да интегрирате IdP за SAML с вашата организация в Control Hub за еднократна идентификация (SSO). SSO позволява потребителите ви да използват един общ набор от идентификационни данни за приложението Webex и други приложения във вашата организация.

Следните решения за управление на интернет достъп и федериране бяха тествани за организации на Webex. Документите, към които има връзка по-долу, ви обясняват стъпките за интегриране на този конкретен доставчик на самоличност (IdP) с вашата организация на Webex.

Тези ръководства обхващат интегрирането на SSO за услугите на Webex, които се управляват в Control Hub (https://admin.webex.com). Ако търсите интегриране на SSO на сайт на Webex Meetings (управляван в „Администрация на сайта“), прочетете Конфигуриране на еднократна идентификация за сайт на Cisco Webex. Ако искате да настройвам SSO за множество доставчици на идентичност във вашата организация, вижте SSO с множество IdP в Webex . |

Ако не виждате вашия доставчик на самоличност в списъка по-долу, следвайте стъпките от високо ниво в раздела Настройка на еднократна идентификация в тази статия.

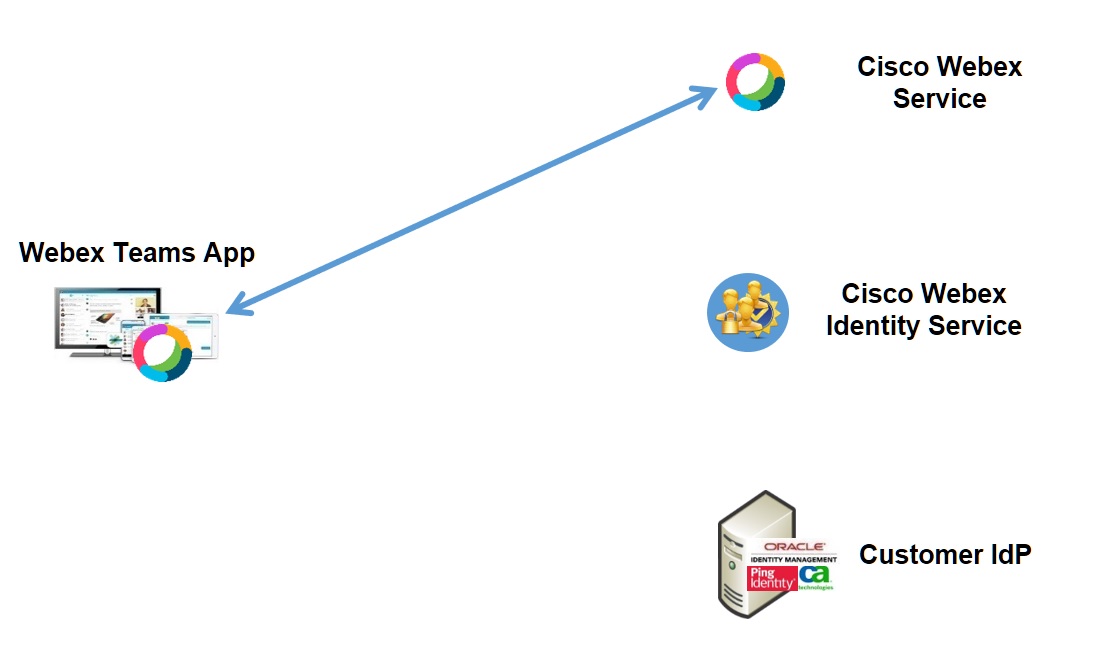

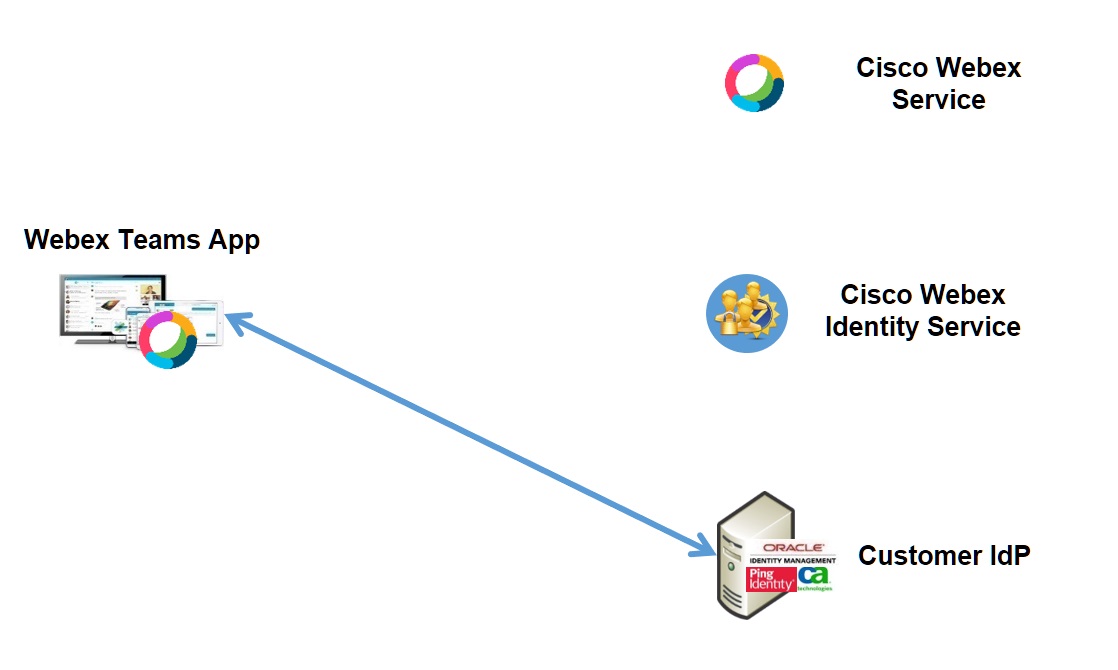

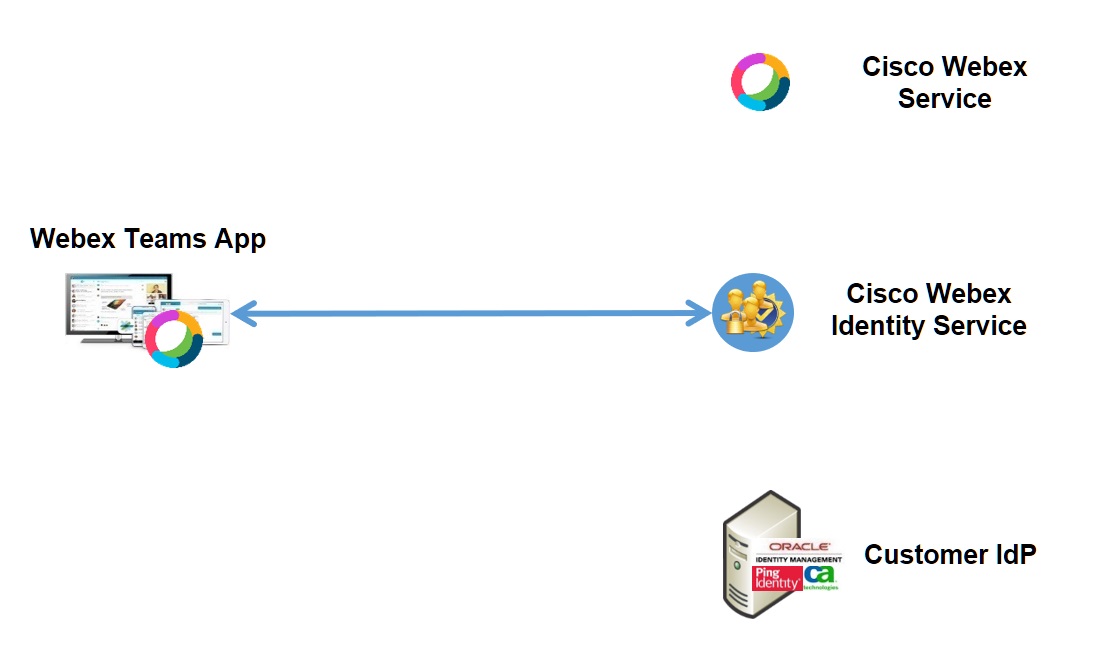

Еднократната идентификация (SSO) позволява на потребителите да влизат в Webex по защитен начин, като се удостоверяват пред общия доставчик на самоличност (IdP) на вашата организация. Приложението Webex използва услугата на Webex, за да комуникира с услугата за самоличност в платформата на Webex. Услугата за самоличност удостоверява с вашия доставчик на самоличност (IdP).

Започвате конфигуриране в Control Hub. В този раздел са събрани общи стъпки на високо ниво за интегриране на друг IdP.

Когато конфигурирате SSO с вашия IdP, можете да съпоставите всеки атрибут с uid. Например съпоставете userPrincipalName, имейл псевдоним, алтернативен имейл адрес или всеки друг подходящ атрибут с uid. IdP трябва да съпостави един от имейл адресите на потребителя с uid при влизане. Webex поддържа съпоставяне на до 5 имейл адреса с uid. |

За SSO и Control Hub, IdP трябва да отговарят на спецификацията SAML 2.0. В допълнение, IdP трябва да бъдат конфигурирани по следния начин:

Задайте атрибута NameID Format на urn:oasis:names:tc:SAML:2.0:nameid-format:transient

Конфигурирайте заявка към IdP според типа SSO, който разполагате:

SSO (за организация) – ако конфигурирате SSO от името на организация, конфигурирайте заявката към IdP да включва името на атрибута uid със стойност, която е съпоставена с атрибута, избран в Directory Connector, или потребителския атрибут, който съвпада с този, избран в Webex Identity Service. (Този атрибут може да бъде например E-mail-Addresses или User-Principal-Name.)

SSO на партньор (само за доставчици на услуги) – ако сте администратор на доставчик на услуги, конфигуриращ еднократна идентификация на партньор, която да се използва от клиентските организации, управлявани от доставчика на услуги, конфигурирайте заявката към IdP така, че да включва атрибута mail (а не uid). Стойността трябва да е съпоставена с атрибута, избран в Directory Connector, или потребителския атрибут, който съвпада с този, избран в Webex Identity Service.

За повече информация относно съпоставянето на персонализирани атрибути за SSO или SSO на партньор вижте https://www.cisco.com/go/hybrid-services-directory.

Само за SSO на партньор. Доставчикът на самоличност трябва да поддържа множество URL адреси на Assertion Consumer Service (ACS). За примери как да конфигурирате множество URL адреси на ACS на доставчик на самоличност, вижте:

Използвайте поддържан браузър: препоръчваме най-новата версия на Mozilla Firefox или Google Chrome.

Деактивирайте всички програми за блокиране на изскачащите прозорци във вашия браузър.

Ръководствата за конфигуриране показват конкретен пример за интегриране на SSO, но не предоставят изчерпателна конфигурация за всички възможности. Например стъпките за интегриране за |

Трябва да сключите SAML споразумение между услугата за самоличност в платформата на Webex и вашия IdP.

Имате нужда от два файла, за да постигнете успешно SAML споразумение:

Файл с метаданни от IdP, който да се даде на Webex.

Файл с метаданни от Webex, който да се даде на IdP.

Това е пример за файл с метаданни PingFederate с метаданни от IdP.

Файл с метаданни от услугата за самоличност.

Ето какво очаквате да видите във файла с метаданни от услугата за самоличност.

EntityID – използва се за идентифициране на SAML споразумението в конфигурацията на IdP

Няма изискване за подписана AuthN заявка или някакви потвърждения за знак, съответства на това, което IdP иска във файла с метаданни.

Подписан файл с метаданни за IdP, за да провери дали метаданните принадлежат на услугата за самоличност.

| 1 | От изгледа на клиента в Control Hub (https://admin.webex.com ), отидете на , превъртете до Удостоверяване и щракнете Активирайте SSO настройка за стартиране на съветника за конфигурация. |

| 2 | Изберете Webex като ваш IdP и щракнете Следваща . |

| 3 | Проверете Прочетох и разбрах как работи Webex IdP и щракнете Следваща . |

| 4 | Задайте правило за маршрутизиране. След като добавите правило за маршрутизиране, вашият IdP се добавя и се показва под Доставчик на идентичност раздел.

За повече информация вижте SSO с множество IdP в Webex .

|

Независимо дали сте получили известие за изтичащ сертификат, или искате да проверите съществуващата си конфигурация за SSO, можете да използвате Функции за управление на еднократната идентификация (SSO) в Control Hub за управление на сертификати и общи дейности по поддръжка на SSO.

Ако срещнете проблеми с интегрирането на SSO, използвайте изискванията и процедурата в този раздел, за да отстраните неизправности в потока на SAML между вашия IdP и Webex.

Използвайте добавката за проследяване на SAML за Firefox или Chrome.

За да отстраните неизправности, използвайте интернет браузъра, където сте инсталирали инструмента за отстраняване на грешки при проследяване на SAML, и отидете на интернет версията на Webex на адрес https://web.webex.com.

Следва потокът от съобщения между приложението Webex, услугите на Webex, услугата за самоличност в платформата на Webex и доставчика на самоличност (IdP).

| 1 | Отидете на https://admin.webex.com, и при активирана SSO приложението подканва за имейл адрес.

Приложението изпраща информацията до услугата на Webex, която потвърждава имейл адреса.

|

| 2 | Приложението изпраща GET заявка до сървъра за OAuth упълномощаване за маркер. Заявката се пренасочва към услугата за самоличност, към SSO или потока за потребителско име и парола. Връща се URL адресът за сървъра за удостоверяване.  Можете да видите GET заявката във файла за проследяване.

В раздела с параметри услугата търси OAuth код, имейл на потребителя, изпратил заявката, и други подробности за OAuth като ClientID, redirectURI и Scope.

|

| 3 | Приложението Webex изисква SAML потвърждение от IdP, използвайки SAML HTTP POST.

Когато SSO е активирана, системата за удостоверяване в услугата за самоличност пренасочва към URL адреса на IdP за SSO. URL адресът на IdP, предоставен при обмена на метаданните.

Проверете в инструмента за проследяване за SAML POST съобщение. Виждате HTTP POST съобщение до IdP, поискано от IdPbroker.

Параметърът RelayState показва правилния отговор от IdP.

Прегледайте версията за декодиране на SAML заявката, няма AuthN на нареждане и местоназначението на отговора трябва да отиде до URL адреса на местоназначението на IdP. Уверете се, че nameid-format е правилно конфигуриран в IdP под правилния entityID (SPNameQualifier)

nameid-format за IdP е зададен и името на споразумението е конфигурирано, когато е създадено SAML споразумението. |

| 4 | Удостоверяването за приложението се случва между интернет ресурсите на операционна система и IdP.

В зависимост от вашия IdP и механизмите за удостоверяване, конфигурирани в IdP, се стартират различни потоци от IdP.

|

| 5 | Приложението изпраща HTTP Post обратно към услугата за самоличност и включва атрибутите, предоставени от IdP и договорени в първоначалното споразумение.

Когато удостоверяването е успешно, приложението изпраща информацията в SAML POST съобщение до услугата за самоличност.

RelayState е същото като предишното HTTP POST съобщение, където приложението казва на IdP кой EntityID изисква потвърждението.

|

| 6 | SAML потвърждение от IdP към Webex.

|

| 7 | Услугата за самоличност получава код за упълномощаване, който се замества с маркер за достъп и обновяване на OAuth. Този маркер се използва за достъп до ресурси от името на потребителя.

След като услугата за самоличност потвърди отговора от IdP, те издават OAuth маркер, който позволява на приложението Webex да има достъп до различните услуги на Webex.

|