ActiveControl е решение, което свързва конферентната информация между облака Webex и помещенията. Използвайте тази статия, за да конфигурирате вашата среда, така че вашите потребители да могат да виждат списъка с участник в среща на своите крайни точки.

Преглед на ActiveControl

ActiveControl е решение, което свързва конферентната информация между облака Webex и помещенията. Преди това решение потребителите на приложението Webex App в разговори с няколко страни вече виждаха информация за това кои други участници присъстват, кой в момента говори и кой представя.

Информацията за конференцията от облака до помещенията се осъществява чрез компонента на шлюза XCCP. Функцията на шлюза е да превежда тази информация между двете страни, така че (при сценарии за разговори, включващи както облака на Webex , така и в помещението компоненти), както облакът на Webex App, така и в помещението среди да имат подобен достъп до информация за конферентна връзка.

Предимства на ActiveControl

ActiveControl облагодетелства потребителите, които използват в помещението крайни точки, работещи със скорошен CE софтуер или Jabber клиенти, за да се набиране или да получат обратно повикване от среща, хоствана от Webex App.

В този сценарий шлюзът XCCP превежда информацията за срещата от списъка (списък с участници) към в помещението крайна точка или Jabber клиент.

Архитектура за ActiveControl

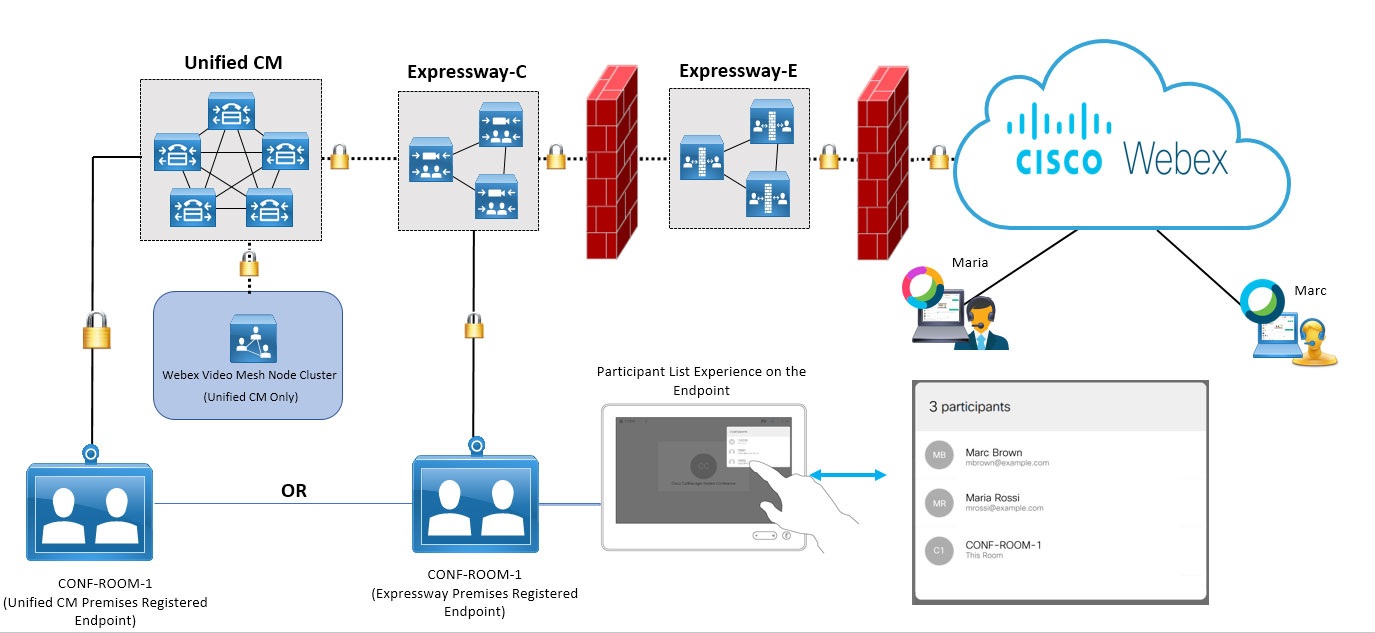

От горната част на диаграмата отляво надясно показва защитената в помещението връзка към облака на Webex , а примерът показва двама потребители на облак (един в приложението Webex , един в Webex Meetings), които се присъединяват към срещата.

В долната част е показана крайна точка за конферентна зала, която е регистрирана в Unified CM и клъстер на възли Video Mesh, където могат да се приземят медиите за срещи.

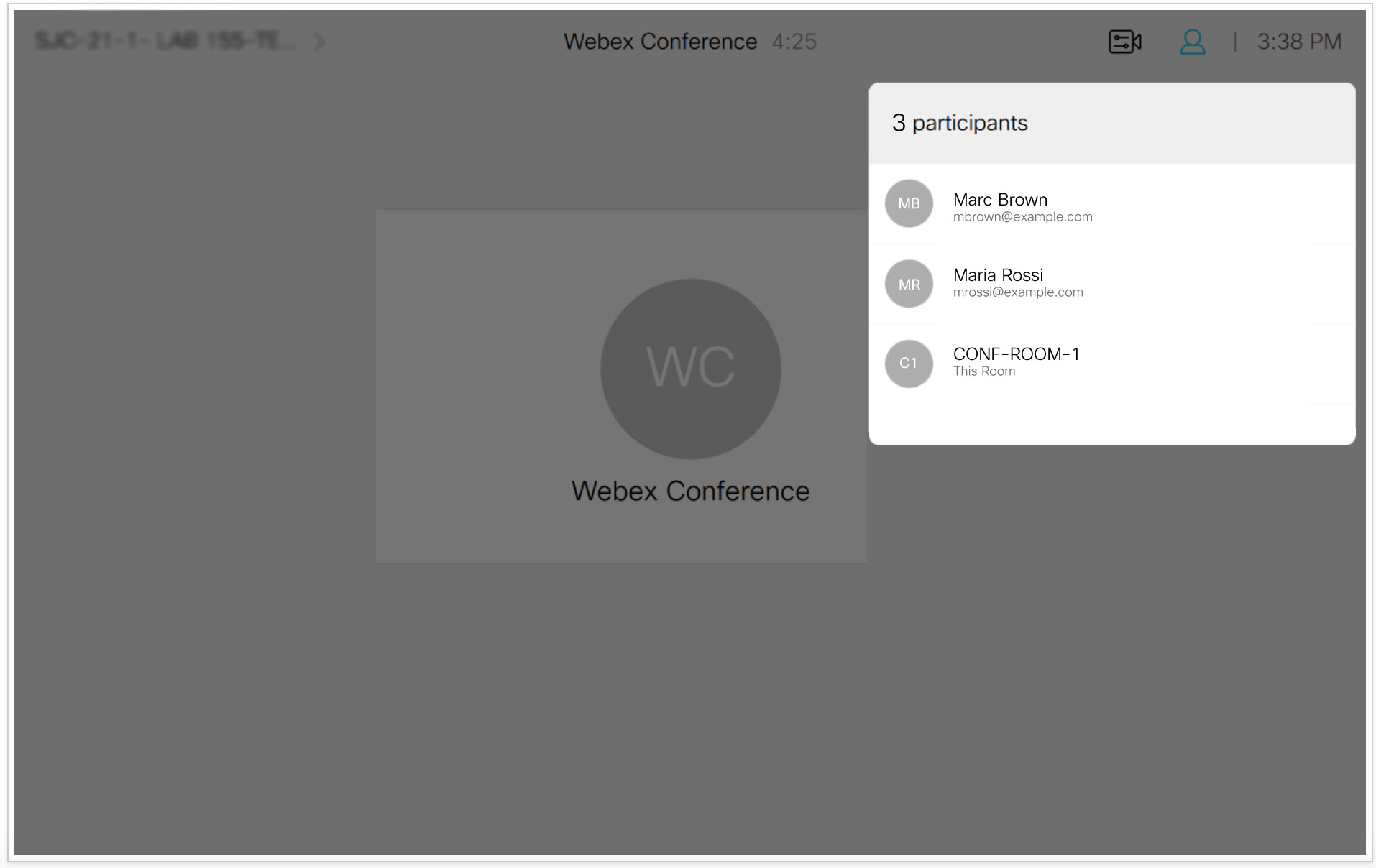

Улавя се опитът със списъка с участници; потребителят осъществява достъп до списъка на самата крайна точка и списъкът изглежда по същия начин, както в Webex App или Webex Meetings.

Конфигурирайте ActiveControl

Преди да започнете

Когато решението ActiveControl включва възел Video Mesh в потоците на срещите, единственият работещ сценарий е крайна точка, регистрирана в Unified CM. Крайната точка, директно регистрирана в Expressway, не работи с Video Mesh в момента.

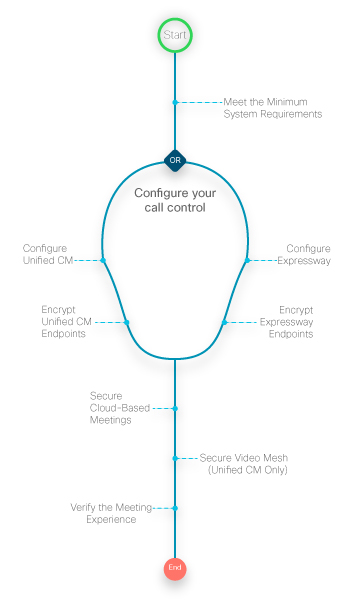

Следващата илюстрация обобщава стъпките за конфигуриране на ActiveControl за регистрирани в помещението устройства, които се присъединяват към среща в облака. Някои стъпки са обхванати директно в тази статия, някои са обхванати в отделна документация.

|

Изисквания за ActiveControl

компонент | Изисквания | ||

|---|---|---|---|

Cisco Unified Communications Manager Edge Video Mesh | Минимум — Издание 11.5(1) или по-нова в смесен режим на сигурност. Препоръчва се — Издание 12.5(1) SU1 или по-нова версия за поддръжка на незащитени крайни точки, регистрирани в помещението или през мобилен и Remote Access (MRA). Не се изисква Unified CM смесен режим на защита. Video Mesh възли, регистрирани в облака, защитени със SIP TLS и конфигурирани съгласно стъпките в ръководството за внедряване на адресhttps://www.cisco.com/go/video-mesh . | ||

Cisco Expressway-C или E | Минимум — Версия X8.11.4 или по-нова. Вижте Препоръчва се — Издание X12.5 или по-нова версия за MRA устройства, конфигурирани с Unified CM незащитен режим на защита на устройства.

| ||

Webex устройства: Бюро, стая, серия MX и SX | CE 9.15 или по-нова версия или RoomOS 10.3 или по-нова версия, когато сте регистрирани сигурно в една от горните платформи за контрол на повикванията . | ||

Cisco Jabber | Издание 12.5 или по-нова | ||

Шифроване | При издания по-рано от 12.5 — Целият път на повикване от крайната точка до облака трябва да бъде защитен с TLS 1.2. На издания 12.5 и по-нови — TLS не се изисква между крайната точка и Unified CM. | ||

Unified CM задачи

Тези стъпки гарантират, че устройствата са сигурно регистрирани в Unified CM и носителят е криптиран.

| 1 | Конфигурирайте поддръжката на iX в Unified CM , като следвате стъпките в Разрешаване на поддръжка на iX в Cisco Unified Communications Manager раздел на Ръководство за разгръщане на ActiveControl . | ||

| 2 | Конфигурирайте профилите за защита на устройството:

Cisco Unified Communications Manager групира свързани със сигурността настройки (като режим на защита на устройството) за тип устройство и протокол в профили за защита, за да ви позволи да присвоите един профил на защитата на множество устройства. Прилагате конфигурираните настройки към телефон, когато изберете профил на защитата в прозореца Конфигурация на телефона. | ||

| 3 | Конфигурирайте параметър на услуга за показване на икона за защитено повикване: Тази промяна е необходима, за да се показва иконата за заключване на крайните точки на CE. За повече информация щракнете върху името на параметър на услуга, за да видите онлайн помощта. |

Направете тези стъпки на самите крайни точки, за да гарантирате, че е установена защитена TLS връзка.

Тези стъпки не са необходими, ако използвате 12.5 версии на Unified CM и Expressway. |

| 1 | В административен интерфейс на крайната точка отидете на SIP и потвърдете следните настройки:

| ||||||||||||||||||

| 2 | Запазете промените си. | ||||||||||||||||||

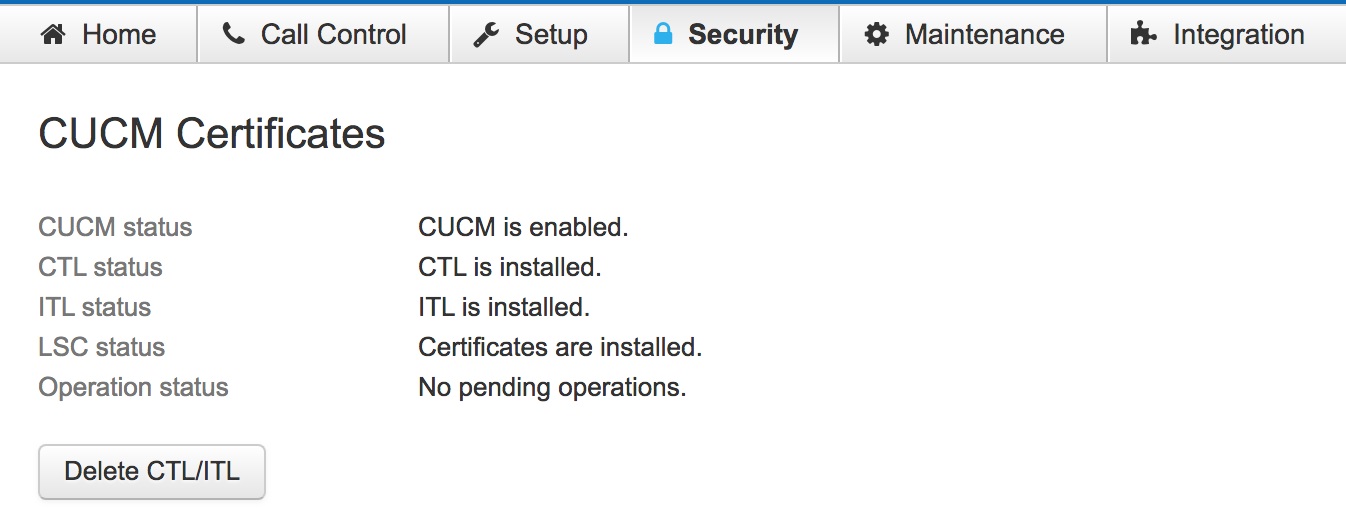

| 3 | Под Сигурност , проверете дали Unified CM сертификати са инсталирани.

|

Задачи на скоростната магистрала

Следвайте тези стъпки, за да конфигурирате зоната между Expressway, където е регистрирано устройството, и зоната за двойка Expressway нагоре, която се свързва с облака.

| 1 | Под Разширено настройки за зоната между контрол на повикванията на Expressway и двойката Expressway, уверете се, че Режим на филтър SIP UDP/IX е настроен на Изключено , опция по подразбиране. |

| 2 | Комплект Профил на зоната до Персонализиран и след това запазете промените си. |

Направете тези стъпки на самите крайни точки, регистрирани в Expressway, за да гарантирате, че е установена защитена TLS връзка.

| 1 | В административен интерфейс на крайната точка отидете на SIP и потвърдете следните настройки:

| ||||||||||||||||||||

| 2 | Запазете промените си. |

Сигурни облачни срещи

Използвайте тези стъпки, за да създадете SIP профил с активиран iX и защитен трафик от Unified CM до Expressway.

| 1 | Конфигурирайте SIP профил за тази магистрала със следните опции:

|

| 2 | За външна линия SIP приложете SIP профил , който сте създали. |

| 3 | Под Дестинация , въведете IP адрес на Expressway-C или FQDN в Адрес на дестинация и влезте 5061 за Пристанище на дестинацията . |

Какво да направите след това

За да работи TLS връзката, трябва да се обменят сертификати между Unified CM и Expressway или и двете трябва да имат сертификати, подписани от един и същ сертифициращ орган. Виж

Осигурете доверие на сертификата между Unified CM и Expressway

в Cisco Expressway и CUCM чрез Ръководство за разгръщане на SIP Trunk за повече информация.На Expressway-C (следващият скок от Unified CM), под Разширено настройки за зоната между Expressway и Unified CM, уверете се, че Режим на филтър SIP UDP/IX е настроен на Изключено ( настройка по подразбиране). Виж

Филтриране на iX в Cisco VCS

в Ръководство за разгръщане на ActiveControl за повече информация.

Защитени срещи, базирани на Video Mesh

Ако сте разположили Video Mesh във вашата организация, можете да защитите възлите на Video Mesh за клъстери, които сте регистрирали в облака.

Конфигурирайте криптирането, като следвате стъпките в ръководството за внедряване на адресhttps://www.cisco.com/go/video-mesh . |

Проверете изживяването на срещата на защитената крайна точка

Използвайте тези стъпки, за да се уверите, че крайните точки са регистрирани сигурно и се появява правилното изживяване на срещата.

| 1 | Присъединете се към среща от защитената крайна точка. |

| 2 | Уверете се, че списъкът със списък на срещите се показва на устройството. Този пример показва как изглежда списъкът със срещи на крайна точка със сензорен панел:

|

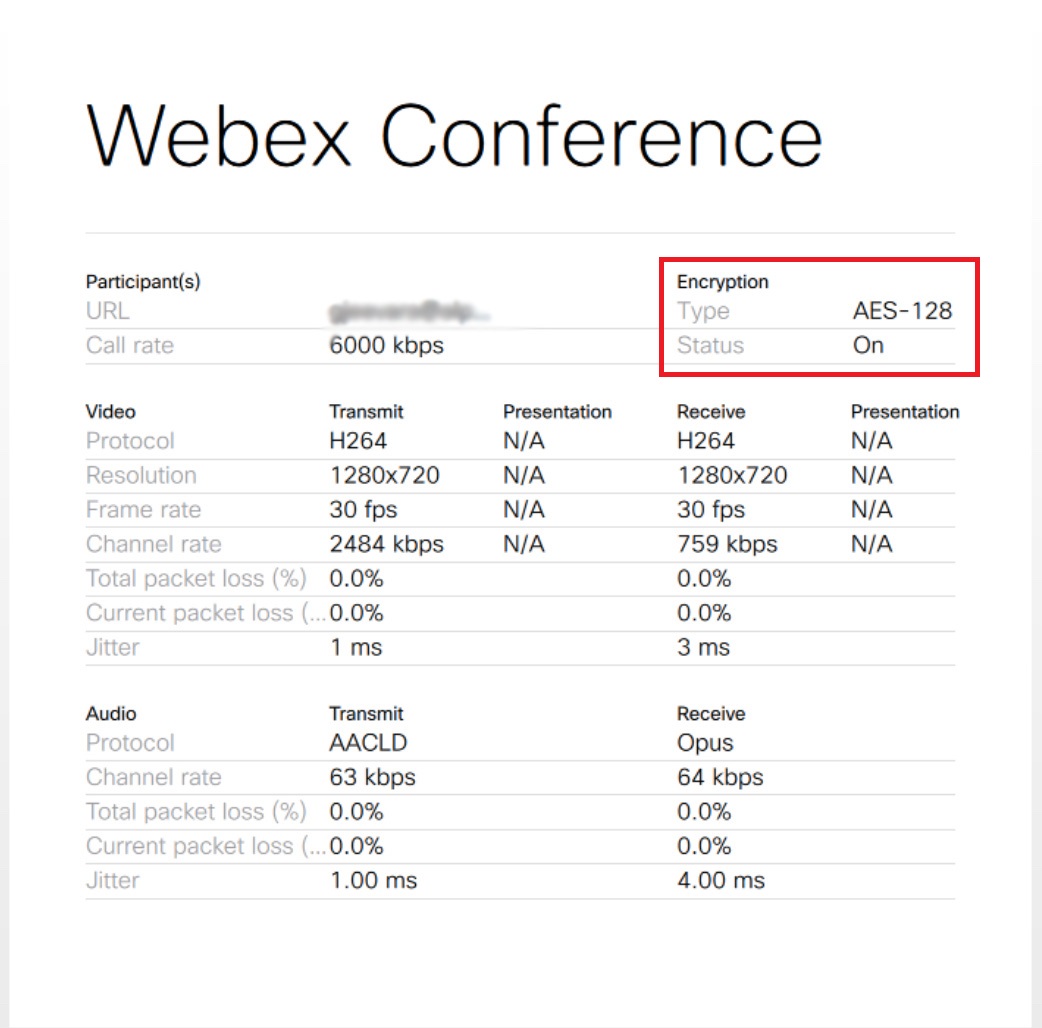

| 3 | По време на срещата, достъп до информацията за Webex Conference от Подробности за обаждането . |

| 4 | Уверете се, че секцията за шифроване показва Тип като AES-128 и на Състояние като Включено .

|