ActiveControl هو حل يربط معلومات المؤتمرات بين سحابة Webex والمباني. استخدم هذه المقالة لتكوين بيئتك ، حتى يتمكن المستخدمون من رؤية قائمة المشارك في الاجتماعات على نقاط النهاية الخاصة بهم.

نظرة عامة على ActiveControl

ActiveControl هو حل يربط معلومات المؤتمرات بين سحابة Webex والمباني. قبل هذا الحل ، كان مستخدمو تطبيق Webex App في مكالمات متعددة الأطراف يشاهدون بالفعل معلومات عن المشاركين الآخرين والمتحدثين حاليًا ومن يقوم بالتقديم.

تحدث معلومات المؤتمر من السحابة إلى المبنى من خلال مكون بوابة XCCP. تتمثل وظيفة البوابة في ترجمة هذه المعلومات بين كلا الجانبين ، بحيث (في سيناريوهات المكالمة التي تتضمن كل من سحابة Webex والمكونات داخلي ) ، تتمتع كل من سحابة تطبيق Webex والبيئات داخلي بوصول مماثل إلى معلومات المؤتمرات.

فوائد ActiveControl

يفيد ActiveControl المستخدمين الذين يستخدمون نقاط النهاية داخلي التي تشغل برامج CE الحديثة أو عملاء Jabber مكالمة واردة أو الحصول على رد من اجتماع يستضيفه تطبيق Webex .

في هذا السيناريو ، تقوم بوابة XCCP بترجمة معلومات اجتماع القائمة (قائمة المشاركين) إلى نقطة النهاية داخلي أو عميل Jabber.

هندسة ActiveControl

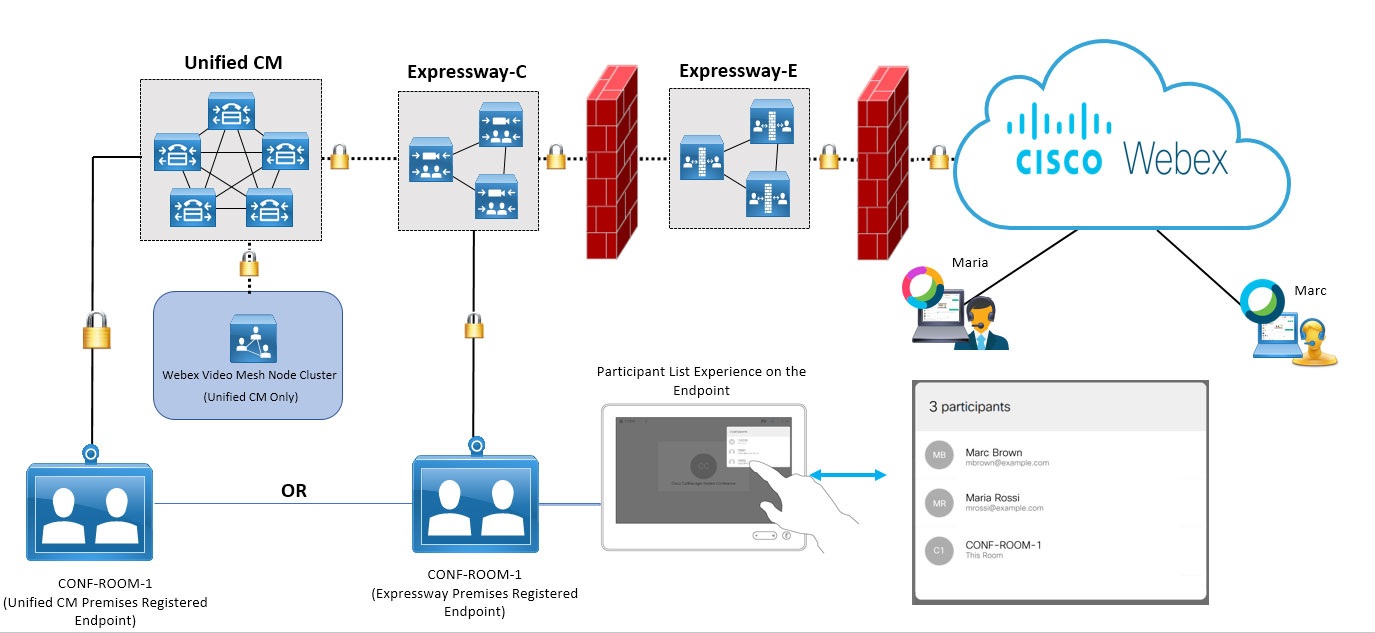

من أعلى الرسم التخطيطي ، من اليسار إلى اليمين ، يُظهر الاتصال Webex ، ويشير المثال إلى انضمام اثنين من مستخدمي السحابة (أحدهما في تطبيق Webex ، والآخر في Webex Meetings) إلى الاجتماع.

يُظهر الجزء السفلي نقطة نهاية غرفة المؤتمرات التي تم تسجيلها في Unified CM ومجموعة عقدة Video Mesh حيث يمكن أن تهبط وسائط الاجتماع.

يتم التقاط تجربة قائمة المشاركين ؛ يصل المستخدم إلى القائمة الموجودة على نقطة النهاية نفسها وتبدو القائمة كما هي في تطبيق Webex أو Webex Meetings.

تكوين ActiveControl

قبل البدء

عندما يتضمن حل ActiveControl عقدة Video Mesh في تدفقات الاجتماع ، فإن سيناريو العمل الوحيد هو نقطة نهاية مسجلة في Unified CM. لا تعمل نقطة النهاية المسجلة مباشرة على Expressway مع Video Mesh في الوقت الحالي.

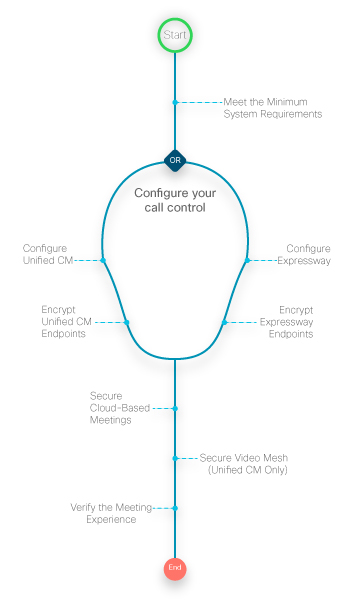

يلخص الرسم التوضيحي التالي خطوات تكوين ActiveControl للأجهزة داخلي المسجلة التي تنضم إلى اجتماع في السحابة. يتم تناول بعض الخطوات مباشرةً في هذه المقالة ، ويتم تغطية بعضها في وثائق منفصلة.

|

متطلبات ActiveControl

مكون | المتطلبات | ||

|---|---|---|---|

Cisco Unified Communications Manager حافة شبكة الفيديو | الحد الأدنى —إصدار 11.5 (1) أو إصدار لاحق في وضع الأمان المختلط. موصى به —إصدار 12.5 (1) داخلي أو إصدار أحدث لدعم نقاط النهاية غير الآمنة المسجلة محليًا أو عبر Remote Access (MRA). وضع الأمان المختلط Unified CM غير مطلوب. عُقد شبكة الفيديو المسجلة في السحابة ، وتأمينها باستخدام SIP TLS، وتم تكوينها وفقًا للخطوات الواردة في دليل النشر علىhttps://www.cisco.com/go/video-mesh . | ||

Cisco Expressway-C أو E | الحد الأدنى —إصدار X8.11.4 أو إصدار لاحق. انظر موصى به - قم بإصدار X12.5 أو إصدار أحدث لأجهزة MRA التي تم تكوينها باستخدام وضع أمان للجهاز غير الآمن لـ Unified CM .

| ||

أجهزة Webex : سلسلة المكتب والغرفة و MX و SX | CE 9.15 أو أحدث ، أو RoomOS 10.3 أو أحدث ، عند التسجيل بأمان في إحدى منصات التحكم في المكالمة المذكورة أعلاه. | ||

Cisco Jabber | الإصدار 12.5 أو أحدث | ||

التشفير | في الإصدارات الأقدم من 12.5 —يجب تأمين مسار المكالمة بالكامل من نقطة النهاية إلى السحابة باستخدام TLS 1.2. في الإصدارات 12.5 والإصدارات الأحدث - TLS غير مطلوب بين نقطة النهاية و Unified CM. | ||

مهام Unified CM

تضمن هذه الخطوات تسجيل الأجهزة بشكل آمن في Unified CM الوسائط.

| 1 | قم بتكوين دعم iX في Unified CM باتباع الخطوات الواردة في ملف تمكين دعم iX في Cisco Unified Communications Manager قسم من دليل النشر ActiveControl . | ||

| 2 | تكوين ملفات تعريف أمان الجهاز:

Cisco Unified Communications Manager بتجميع الإعدادات المتعلقة بالأمان (مثل وضع أمان الجهاز) نوع الجهاز والبروتوكول في ملفات تعريف الأمان للسماح لك بتعيين ملف تعريف الأمان واحد لأجهزة متعددة. يمكنك تطبيق الإعدادات التي تم تكوينها على هاتف عندما تختار ملف تعريف الأمان في نافذة "تكوين الهاتف". | ||

| 3 | تكوين معلمة خدمة لعرض رمز الاتصال الآمن: هذا التغيير مطلوب حتى تظهر أيقونة القفل على نقاط نهاية CE. لمزيد من المعلومات ، انقر فوق اسم معلمة خدمة لعرض التعليمات الفورية. |

قم بتنفيذ هذه الخطوات على نقاط النهاية نفسها لضمان إنشاء اتصال TLS الآمن.

هذه الخطوات غير مطلوبة إذا كنت تستخدم إصدارين 12.5 من " Unified CM " و "Expressway". |

| 1 | في واجهة إدارية لنقطة النهاية ، انتقل إلى SIP وقم بتأكيد الإعدادات التالية:

| ||||||||||||||||||

| 2 | احفظ التغييرات التي أجريتها. | ||||||||||||||||||

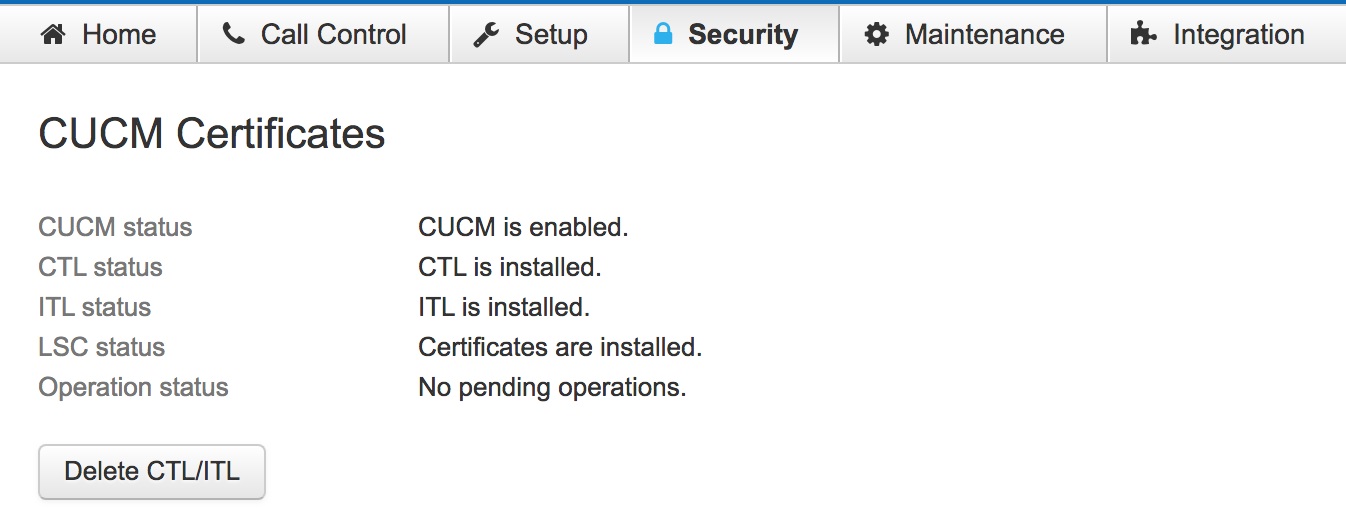

| 3 | تحت الأمان ، تحقق من تثبيت شهادات Unified CM .

|

مهام الطرق السريعة

اتبع هذه الخطوات لتكوين المنطقة بين Expressway حيث تم تسجيل الجهاز ومنطقة زوج Expressway الرئيسية التي تتصل بالسحابة.

| 1 | تحت متقدم إعدادات المنطقة بين التحكم في المكالمة Expressway وزوج Expressway ، تأكد من ذلك وضع مرشح SIP UDP/ IX تم تعيينه على معطلة ، خيار افتراضي. |

| 2 | مجموعة ملف تعريف المنطقة ل مخصص ثم احفظ التغييرات. |

قم بتنفيذ هذه الخطوات على نقاط النهاية المسجلة على Expressway للتأكد من إنشاء اتصال TLS الآمن.

| 1 | في واجهة إدارية لنقطة النهاية ، انتقل إلى SIP وقم بتأكيد الإعدادات التالية:

| ||||||||||||||||||||

| 2 | احفظ التغييرات التي أجريتها. |

اجتماعات آمنة تستند إلى السحابة

استخدم هذه الخطوات لإنشاء ملف تعريف SIP مع تمكين iX وحركة المرور الآمنة من Unified CM إلى Expressway.

| 1 | قم بتكوين ملف تعريف SIP لهذا الخط الرئيسي باستخدام الخيارات التالية:

|

| 2 | بالنسبة إلى خط اتصال SIP، قم بتطبيق ملف تعريف SIP الذي قمت بإنشائه. |

| 3 | تحت الوجهة ، أدخل عنوان Expressway-C عنوان IP أو FQDN في ملف عنوان الوجهة وادخل 5061 ل ميناء الوجهة . |

التصرف التالي

لكي يعمل اتصال TLS ، يجب تبادل الشهادات بين Unified CM و Expressway أو يجب أن يكون لكليهما شهادات موقعة من نفس المرجع المصدق. انظر

ضمان الثقة في الشهادة بين Unified CM والطريق السريع

في Cisco Expressway و CUCM عبر دليل النشر قناة SIP لمزيد من المعلومات.على Expressway-C (القفزة التالية من Unified CM) ، أسفل متقدم إعدادات المنطقة بين Expressway و Unified CM، تأكد من ذلك وضع مرشح SIP UDP/ IX تم تعيينه على معطلة ( إعداد افتراضي). انظر

تصفية iX في Cisco VCS

في دليل النشر ActiveControl لمزيد من المعلومات.

اجتماعات آمنة عبر شبكة الفيديو

إذا قمت بنشر Video Mesh في مؤسستك ، يمكنك تأمين عقد Video Mesh للمجموعات التي قمت بتسجيلها في السحابة.

قم بتكوين التشفير باتباع الخطوات الواردة في دليل النشر علىhttps://www.cisco.com/go/video-mesh . |

تحقق من تجربة الاجتماع على نقطة النهاية الآمنة

استخدم هذه الخطوات للتحقق من أن نقاط النهاية مسجلة بأمان وظهور تجربة الاجتماع الصحيحة.

| 1 | الانضمام إلى اجتماع من نقطة النهاية المؤمنة. |

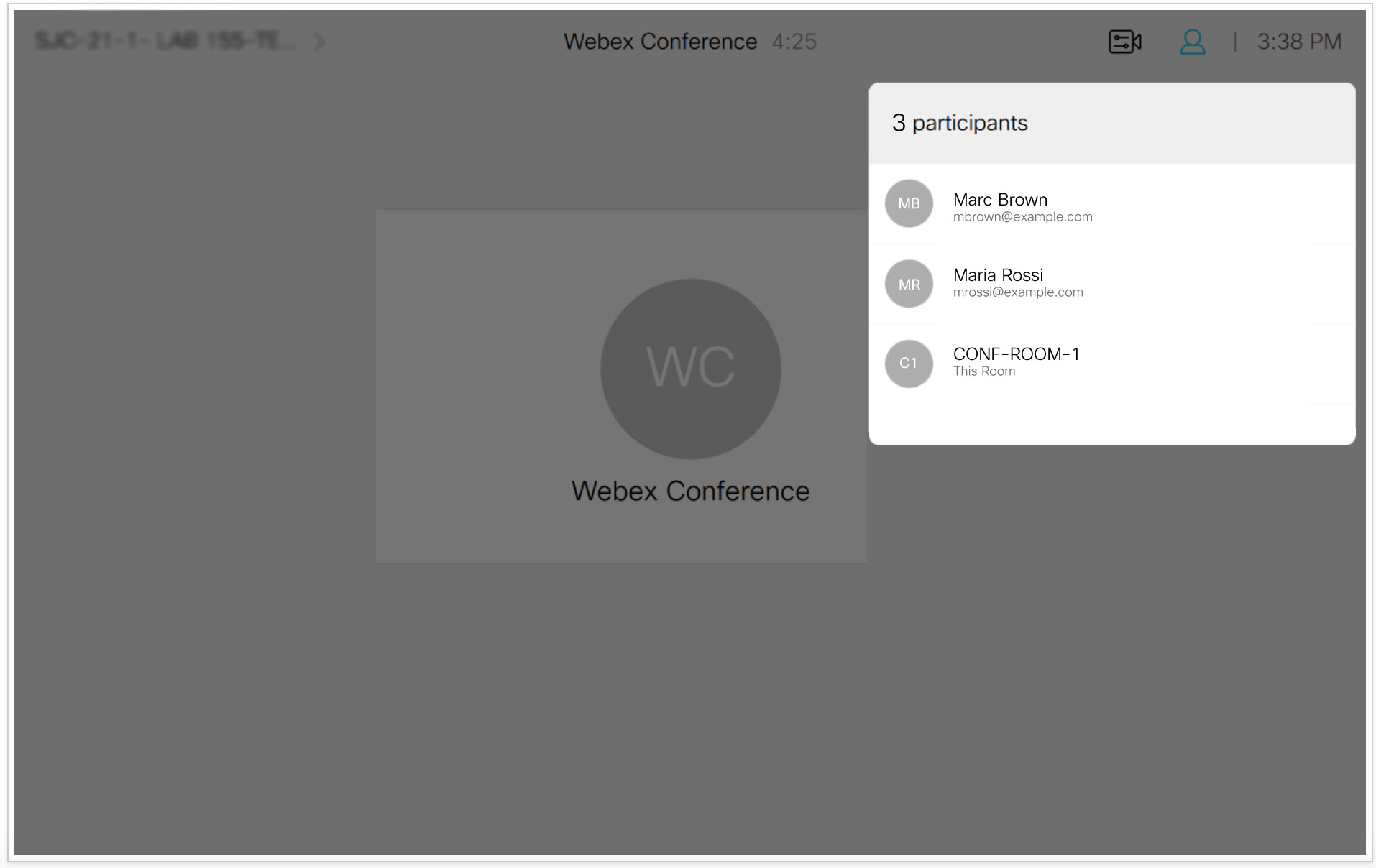

| 2 | تحقق من ظهور قائمة الاجتماع على الجهاز. يوضح هذا المثال كيف تبدو قائمة الاجتماعات على نقطة نهاية لوحة لمس:

|

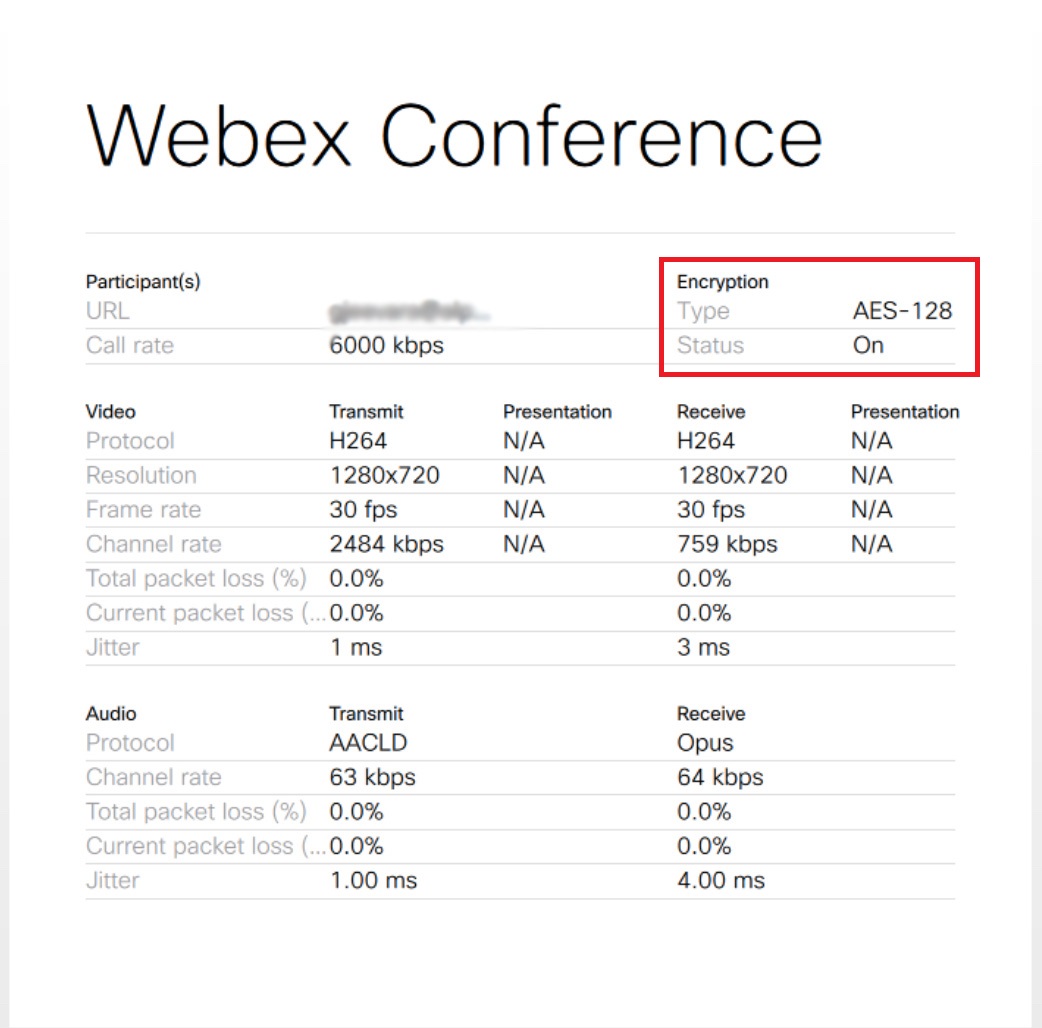

| 3 | أثناء الاجتماع ، قم بالوصول إلى معلومات مؤتمر Webex من تفاصيل المكالمة . |

| 4 | تحقق من أن قسم التشفير يعرض ملف اكتب مثل AES-128 و الحالة مثل تشغيل .

|