Control Hub arasında tek oturum açma (SSO) entegrasyonu ve Shibboleth'i kimlik sağlayıcı (IdP) olarak kullanan bir dağıtım arasında yapılandırabilirsiniz.

Çoklu oturum açma ve Control Hub

Çoklu oturum açma (SSO), kullanıcının bir veya daha fazla uygulamaya erişmek için kimlik bilgileri sağlamasına izin veren bir oturum veya kullanıcı kimlik doğrulama işlemidir. Bu işlem, kullanıcılara yetkileri olan tüm uygulamalar için kimlik doğrulaması yapar. Kullanıcılar belirli bir oturum sırasında başka bir uygulamaya geçtiğinde istemlerle karşılaşmaz.

Güvenlik Onaylama İşaretleme Dili (SAML 2.0) Federasyon Protokolü, Webex SSO bulut ve kimlik sağlayıcınız (IdP) arasında kimlik doğrulaması sağlamak için kullanılır.

Profil

Webex Uygulaması , yalnızca web tarayıcısı ve SSO destekler. Web tarayıcısı SSO, Webex aşağıdaki bağlamaları destekler:

Hizmet Sağlayıcısı tarafından başlatılan POST -> POST bağlama

Hizmet Sağlayıcısı tarafından başlatılan REDIRECT -> POST bağlama

AdKimlik biçimi

SAML 2.0 Protokolü, belirli bir kullanıcı hakkında iletişim kurmak için çeşitli NameID formatlarını destekler. Webex Uygulama aşağıdaki NameID biçimlerini destekler.

urn:oasis:names:tc:SAML:2.0:nameid-format:transienturn:oasis:names:tc:SAML:1.1:nameid-format:unspecifiedurn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

IdP'nize yüklemekte olduğu meta veride, ilk giriş bu özellikte kullanım için Webex.

Çoklu Oturum Kapatma

Webex Uygulaması , tekli oturum açma profilini destekler. Uygulama Webexbir kullanıcı oturumu sona erdirecek ve IdP'niz ile oturumun çıkış işlemini onaylamak için SAML tek oturum açma protokolünü kullanan uygulamada oturumu çıkışlayabilir. IdP'nizin Çoklu Oturum Kapatma için yapılandırıldığından emin olun.

Control Hub'ı Shibboleth ile Entegre Edin

Yapılandırma kılavuzları, SSO entegrasyonu için belirli bir örnek gösterir ancak tüm olasılıklar için kapsamlı yapılandırma sağlamaz. Örneğin, nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient için entegrasyon adımları belgelenmiştir. urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified veya urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress gibi diğer formatlar SSO entegrasyonu için uygundur ancak bu dokümantasyon kapsamı dışındadır. |

Bu entegrasyonu kullanıcı için Webex ayarla ( Control Hub'Webex Uygulaması, Webex Meetingsve diğer hizmetler dahil). Kullanıcı Webex Control Hub'a entegre edilmişsesite Webex yönetimi devralr. Yönetime bu şekilde Webex Meetings ve Control Hub'dayönetilmiyorsa için hızlı erişim iznini etkinleştirmek üzere ayrı bir SSO Webex Meetings . (Site Yönetiminde SSO entegrasyonu hakkında daha fazla bilgi edinmek amacıyla Webex İçin Çoklu Oturum Açmayı Yapılandırma bölümüne bakın.)

Entegrasyon adımları, Web sunucusu olarak Tomcat 7'nin olduğu CentOS 7'de Shibboleth 2.4.5'i gösterir.

Başlamadan önce

Eğitim SSO Control Hub için IdPs'inSAML 2.0 spesifikasyonuna uygun olması gerekir. Ayrıca IdPs'ler aşağıdaki şekilde yapılandırıldığında gerekir:

Meta verileri Webex sisteminize indirin

| 1 | üzerinde müşteri https://admin.webex.comgörünümünden, Yönetim Ayarları'nı seçin ve Kimlik Doğrulama'ya gidin ve ardından çoklu oturum açma ayarını açıp kurulum sihirbazını başlatın. |

||

| 2 | Organizasyonun sertifika türünü seçin:

|

||

| 3 | Meta veri dosyasını indirin. Meta Webex dosya adı idb-meta-SP.xml <org-ID>biçimindedir. |

Shibboleth dosyalarında yetkiyi yapılandırma

Shibboleth'i yükledikten sonra, örneklerle birlikte yapılandırma dosyaları size sunulmaktadır.

| 1 | Örnek dosyalara erişmek için /opt/shibboleth-idp/conf dizinine gidin. |

| 2 | Hangi yetki yönteminin olduğuna karar verin ; örneğin, LDAP bağlayıcısı Active Directory. |

| 3 | Handler.xml dosyasını şu şekilde düzenleyin: Uncomment Yorum |

| 4 | Kimlik doğrulamasına izin vermek Active Directory oturum bağlantı ayrıntıları doldurun. login.config dosyası için yapılandırmayı girin. Örnek: |

SAML onaylaması için Shibboleth hizmet sağlayıcı bileşenlerini yapılandırma

| 1 | Webex SP'den indirdiğiniz dosyayı /opt/shibboleth-idp/metadata dizinine ekleyin. |

| 2 | VarsayılanRelyingParty etiketi sonrasında uygun party.xml dosyasını düzenleyin ve ardından varsayılan parti için SAML onay Webex. Kimlik için, metadata dosyasındaki EntityID değerini Webex gerekir. Örneğin kimliğini, kurumuz için EntityID ile değiştirin. |

| 3 | Meta verisi:MetadataProvider etiketi içinde dosyanın konumunu ekleyin: SP meta verileri, Shibboleth dosya sisteminde bir dosyadan, bu kuruluş için meta verileri yüklediğiniz konumda Webex gelir. |

Onaylama özniteliklerini yapılandır

| 1 | Veri Bağlayıcı bölümünde kullanıcılarınız hakkında özniteliklerin alın nereye alın olduğunu belirtin. Örnek:Active Directory MyLDAP kimliğiyle birlikte girin. |

| 2 | Öznitelik tanımı bölümünde, geçiciid için yapılandırmada ne olduğunu seçin. |

| 3 | SP'nin beklediği ek özniteliği ekleyin ve öznitelik kaynağında hangi öznitelikle eşle olduğunu tanımlayın. Örnek: |

| 4 | Attribute-filter.xml dosyasında her bir SP sözleşmesine sağ hangi özniteliğin sağ oluştur genel bir öznitelik olduğunu tanımlayın. Kullanıcı e-posta adresiyle Webex kullanıcı uid özniteliğini sağlar. Örnek:Kullanıcı adı ile SP sözleşmesine uid özniteliğini Webex. attribute-resolver.xml dosyasında oluşturduğunuz kural, mail-attr özniteliğini E-posta ile eşleşen EntityID'ye bırakmak için bir Webex. |

| 5 | Shibboleth sunucusundan gelen meta veri dosyasını /opt/shibboleth-idp/metadata'da indirin. Dosya adı idp-metadata.xml biçimindedir. |

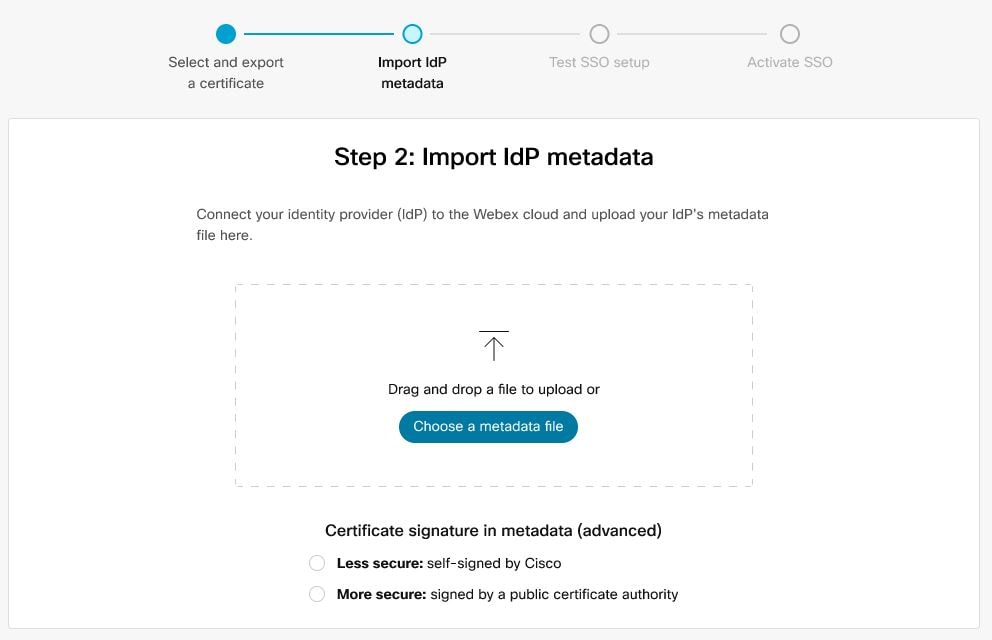

IdP meta verilerini içe aktarın ve çoklu oturum açma etkinleştir

Meta verileri dışa aktardikten Webex IdP'nizi yapılandırın ve IdP meta verilerini yerel sisteminize indirdikten sonra, Control Hub'dan Webexorganizasyona aktarmaya hazır oluruz.

Başlamadan önce

Kimlik sağlayıcı (IdP) arayüzünden SSO entegrasyonunu test etmeyin. Yalnızca Hizmet Sağlayıcı tarafından başlatılan (SP tarafından başlatılan) akışları destekliyoruz. Bu nedenle, bu entegrasyon için Control Hub SSO testini kullanmanız gerekir.

| 1 | Şunlardan birini tercih edin:

|

||||

| 2 | IdP Meta Verilerini İçe Aktar sayfasında IdP meta veri dosyasını sayfaya sürükleyip bırakın veya meta veri dosyasını bulup yüklemek için dosya tarayıcı seçeneğini kullanın. İleri'ye tıklayın.

Varsa Daha güvenli seçeneğini kullanabilirsiniz. Bu, ancak IdP'niz meta verilerini imzalamak için genel bir CA kullandı ise mümkündür. Diğer tüm durumlarda, Daha az güvenli seçeneğini kullanabilirsiniz . Meta verilerin imzalanmaz, otomatik olarak imzalanmaz veya özel bir CA ile imzalanmazsa bu bilgiler dahildir. |

||||

| 3 | Kurulum SSO veyeni bir tarayıcı sekmesi açıldığında oturum açarak IdP ile kimlik doğrulaması yapın.

|

||||

| 4 | Control Hub tarayıcı sekmesine geri dönün.

|

Sonraki adım

Organizasyon sisteminiz için yeni Uygulama kullanıcılarına gönderilen e-postaları devre dışı bırakmak için Otomatik E Webex e-postaları Bastır'daki prosedürü takip edin. Belgede, kuruluşunuzdaki kullanıcılarla en iyi şekilde iletişime geçme yöntemlerini de bulabilirsiniz.