Sinulla saattaa olla ongelmia Cisco Webex Hybrid Services -palvelun käyttöönotossa ympäristössäsi. Tai haluat vain ymmärtää paremmin joitain suunnittelunäkökohtia. Tämä artikkeli voi toimia tarkistuslistana, joka auttaa sinua ymmärtämään tärkeitä hybridikohteita, kuten palomuuria, varmenneviranomaisia ja verkkotunnuksen omistajuutta.

Tämä osio tarjoaa lisäkontekstia tärkeistä kokoonpanokohteista, jotka liittyvät Cisco Webex -hybridipalvelut.

Nämä kohdat ovat tärkeitä, jos haluat ottaa Expressway-isännöinnin käyttöön onnistuneesti Cisco Webex -hybridipalvelut, kuten Hybrid Call Service Aware/Connect ja Hybrid Calendar Service. Olemme korostaneet näitä kohteita erityisesti seuraavista syistä:

Haluamme selittää niitä, jotta ymmärrät heidän roolinsa hybridikäytössä ja olet varma.

Ne ovat pakollisia edellytyksiä, jotka varmistavat turvallisen käyttöönoton pilvemme ja paikallisen ympäristösi välillä.

Niitä tulee käsitellä nollapäivää edeltävinä aktiviteetteina: Niiden valmistuminen voi kestää hieman kauemmin kuin käyttöliittymän tavanomaiset määritykset, joten varaa aikaa näiden kohteiden lajitteluun.

Kun nämä asiat on käsitelty ympäristössäsi, loput Cisco Webex -hybridipalvelut konfigurointi sujuu ongelmitta.

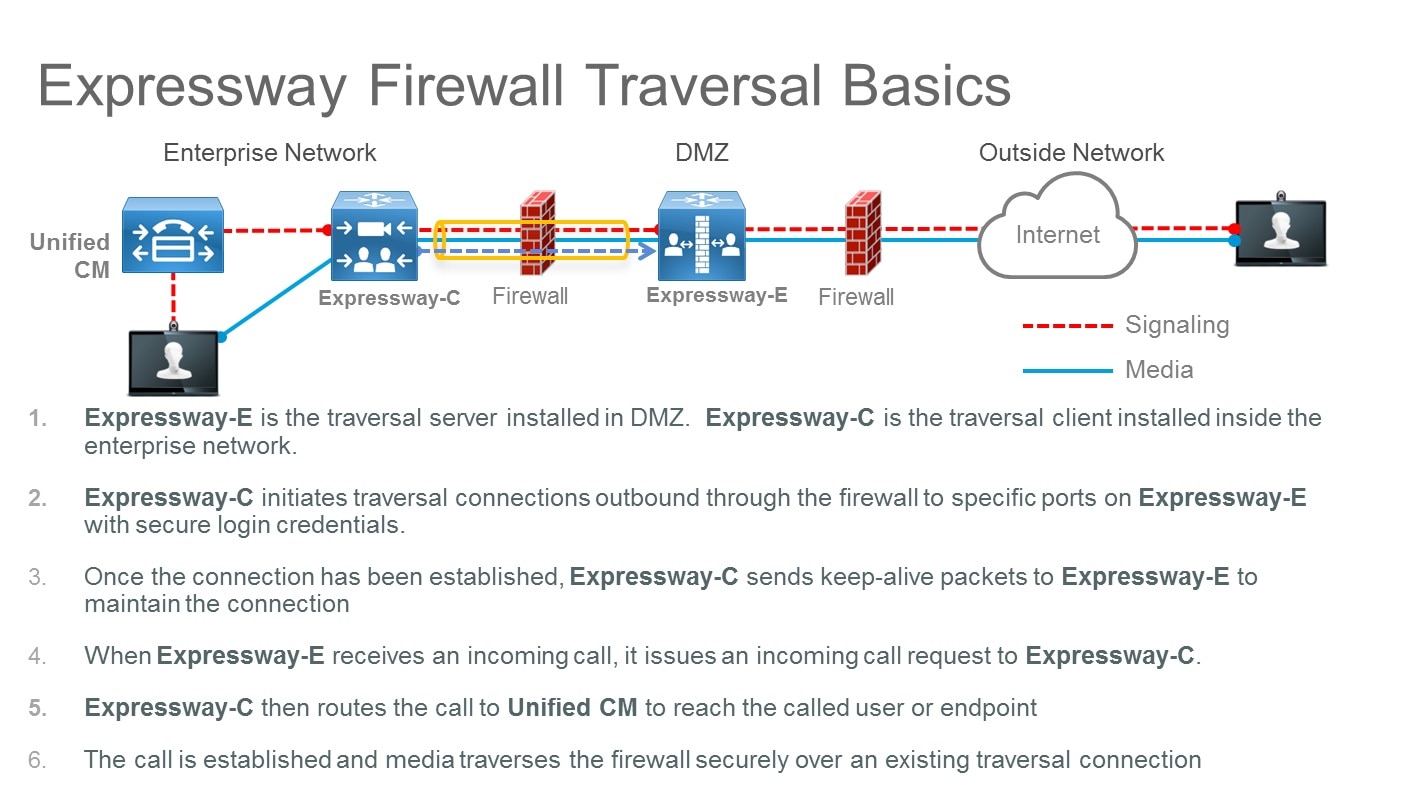

Expressway-C- ja Expressway-E-parien käyttöönotto mahdollistaa puhelut Internetiin ja Internetistä käyttämällä palomuurien läpikulkutekniikat. Tämä käyttöönotto ottaa turvallisesti käyttöön paikallisen puhelunhallinnan ja yhdistää sen Cisco Webex.

Expressway-C ja Expressway-E eivät vaadi minkään saapuvan portin avaamista demilitarisoidun vyöhykkeen (DMZ) palomuurissa palomuurin läpikulkuarkkitehtuurin vuoksi. Mutta TCP SIP -signalointiportit ja UDP-mediaportit on avattava Internet-palomuurissa, jotta saapuvat puhelut pääsevät läpi. Sinun on annettava aikaa, jotta yrityksesi palomuurissa oleva portti avautuu.

Esimerkiksi saapuvia business-to-business (B2B) -puheluita varten, joissa käytetään SIP-protokollaa, TCP-portit 5060 ja 5061 (5061 käytetään SIP TLS:ssä) on avattava ulkoisessa palomuurissa sekä UDP-mediaportit, joita käytetään palveluissa, kuten puhe. , video, sisällön jakaminen, kaksoisvideo ja niin edelleen. Avattavat mediaportit riippuvat samanaikaisten puhelujen määrästä ja palveluiden määrästä.

Voit määrittää Expresswayn SIP-kuunteluportin arvoksi 1024–65534. Samanaikaisesti tämä arvo ja protokollatyyppi on mainostettava julkisissa DNS SRV -tietueissa ja sama arvo avattava Internetin palomuurissa.

Vaikka standardi SIP TCP:lle on 5060 ja SIP TLS 5061:lle, mikään ei estä eri porttien käyttöä, kuten seuraava esimerkki osoittaa.

- Esimerkki

-

Tässä esimerkissä oletetaan, että porttia 5062 käytetään saapuviin SIP TLS -puheluihin.

Kahden Expressway-palvelimen klusterin DNS SRV -tietue näyttää tältä:

- _sips._tcp.example.com SRV:n palvelupaikka:

-

prioriteetti = 10

paino = 10

portti = 5062

svr isäntänimi = us-expe1.example.com

- _sips._tcp.example.com SRV:n palvelupaikka:

-

prioriteetti = 10

paino = 10

portti = 5062

svr isäntänimi = us-expe2.example.com

Nämä tietueet tarkoittavat, että puhelut ohjataan us-expe1.example.com ja us-expe2.example.com tasaisella kuormanjaolla (prioriteetti ja paino) käyttämällä TLS:ää kuljetustyyppinä ja 5062:ta kuunteluportin numerona.

Laitteen, joka on verkon ulkopuolella (Internetissä) ja joka soittaa SIP-puhelun yrityksen toimialueen käyttäjälle (user1@example.com), täytyy tiedustella DNS:ltä, mitä siirtotyyppiä tulee käyttää, portin numeroa ja miten jakaaksesi liikenteen ja mihin SIP-palvelimiin puhelu lähetetään.

Jos DNS-merkintä sisältää _sips._tcp, merkintä määrittää SIP TLS:n.

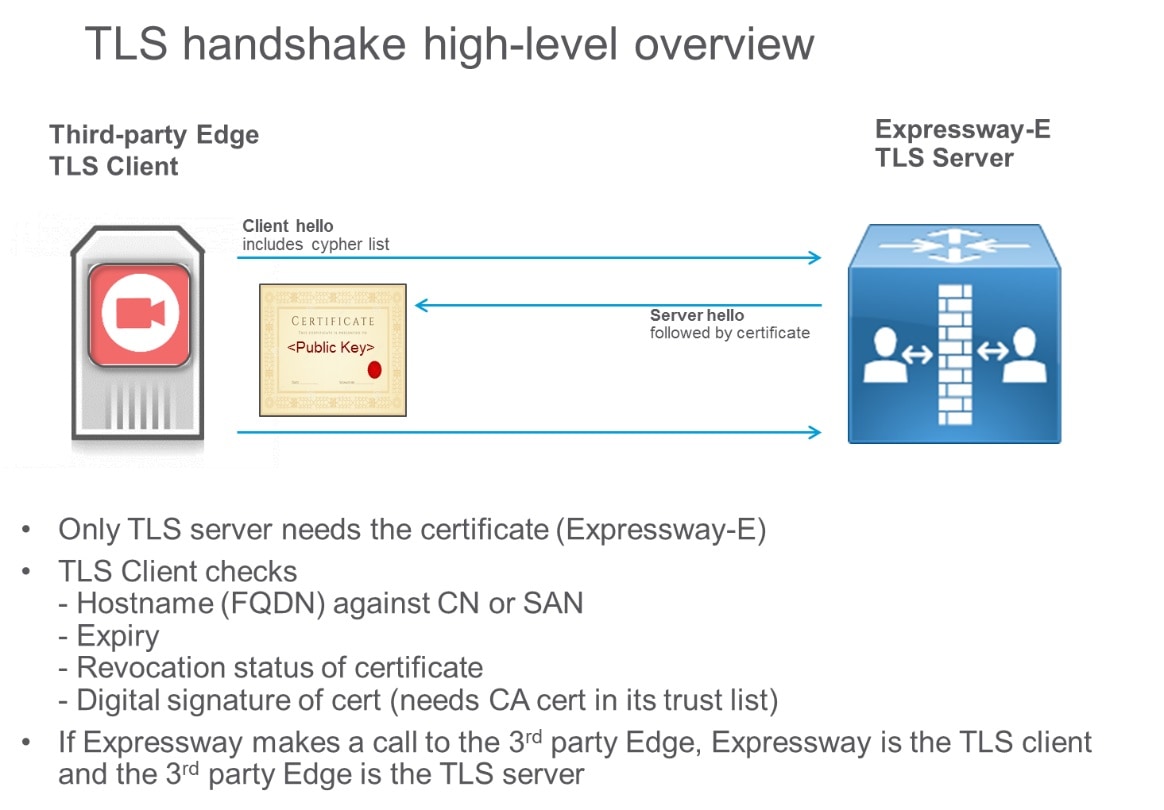

TLS on asiakas-palvelin-protokolla ja käyttää yleisimmissä toteutuksissa varmenteita todentamiseen. Yritysten välisessä puheluskenaariossa TLS-asiakas on kutsuva laite ja TLS-palvelin on kutsuttu laite. TLS:ssä asiakas tarkistaa palvelimen varmenteen, ja jos varmenteen tarkistus epäonnistuu, se katkaisee puhelun. Asiakas ei tarvitse todistusta.

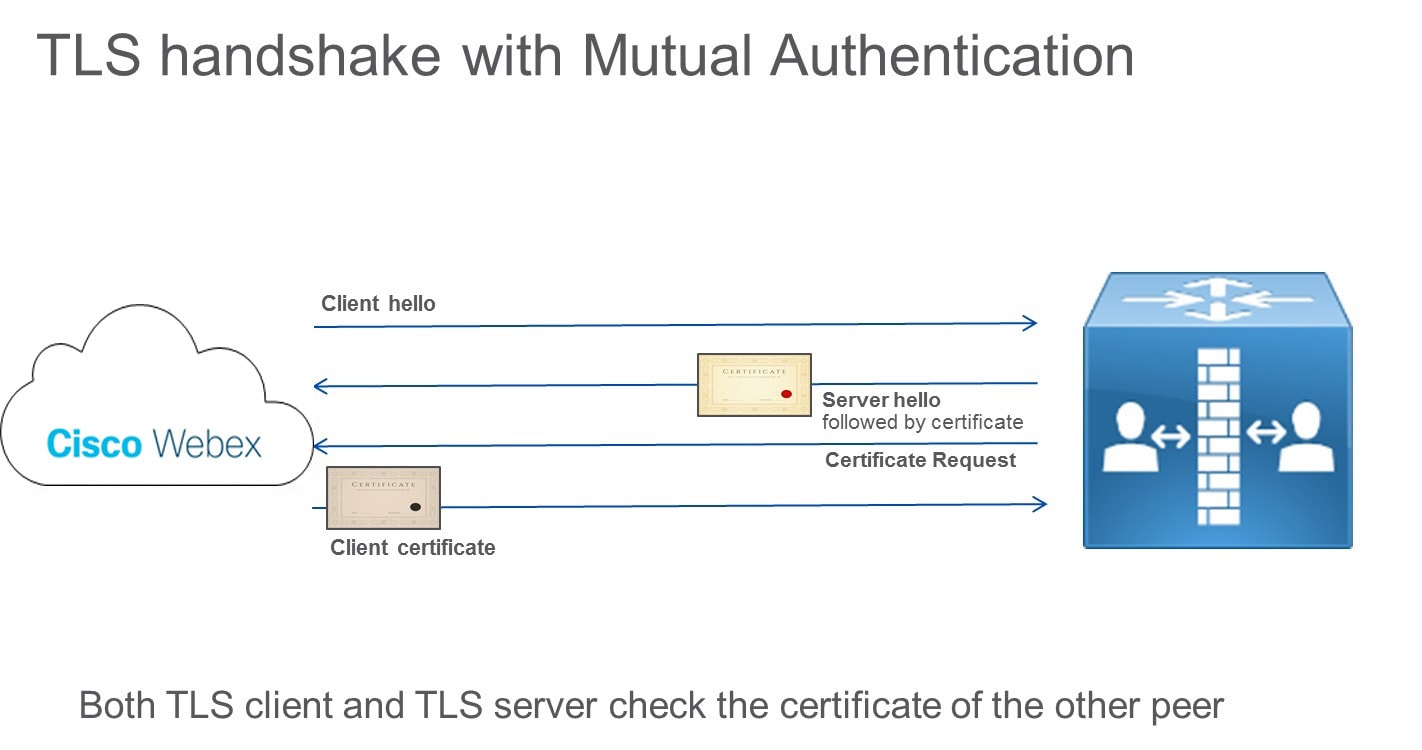

TLS-määrityksen mukaan palvelin voi kuitenkin tarkistaa asiakasvarmenteen myös lähettämällä asiakkaalle Certificate Request -viestin TLS-kättelyprotokollan aikana. Tämä viesti on hyödyllinen palvelinten välisessä yhteydessä, kuten puhelussa, joka on muodostettu Expressway-E:n ja Cisco Webex pilvi. Tätä konseptia kutsutaan nimellä TLS, jossa on keskinäinen todennus, ja sitä tarvitaan integroitaessa Cisco Webex.

Pilvi tarkistaa Expressway-identiteetin ja Expressway tarkistaa pilvi-identiteetin. Jos esimerkiksi varmenteen pilviidentiteetti (CN tai SAN) ei vastaa Expresswayssä määritettyä, yhteys katkeaa.

Jos keskinäinen todennus on käytössä, Expressway-E pyytää aina asiakasvarmennetta. Tämän seurauksena Mobile and Remote Access (MRA) ei toimi, koska useimmissa tapauksissa varmenteita ei oteta käyttöön Jabber-asiakkaissa. Jos soittava taho ei pysty antamaan varmennetta yritysten välisessä skenaariossa, puhelu katkeaa.

Suosittelemme, että käytät muuta arvoa kuin 5061 TLS:lle, jossa on molemminpuolinen todennus, kuten portti 5062. Cisco Webex Hybridipalvelut käyttävät samaa SIP TLS -tietuetta, jota käytetään B2B:ssä. Portin 5061 tapauksessa jotkin muut palvelut, jotka eivät voi tarjota TLS-asiakasvarmennetta, eivät toimi.

Business-to-business, mobiili- ja etäkäyttö ja Cisco Webex liikennettä samalla pikatieparilla

Yritysten väliset puhelut sekä mobiili- ja etäkäyttöpuhelut käyttävät porttia 5061 SIP TLS:lle ja Cisco Webex liikenne käyttää porttia 5062 SIP TLS:lle molemminpuolisella todennuksella.

Verkkotunnuksen omistajuuden tarkistus on osa henkilöllisyyden vahvistamista. Verkkotunnuksen vahvistus on turvatoimenpide ja henkilöllisyyden tarkistus, joka Cisco Webex pilvityökalut todistamaan, että olet se, joka väität olevasi.

Henkilöllisyyden tarkistus suoritetaan kahdessa vaiheessa:

Verkkotunnuksen omistajuuden tarkistus. Tämä vaihe sisältää kolmentyyppisiä verkkotunnuksia, ja se on kertaluonteinen vahvistustarkistus:

Sähköpostin verkkotunnus

Expressway-E DNS-verkkotunnus

Hakemiston URI-verkkotunnus

Expressway-E DNS-nimen omistajuuden tarkistus. Tämä vaihe suoritetaan TLS:n käyttöönoton kautta molemminpuolisella todennuksella, ja se sisältää julkisten varmenteiden käytön sekä pilvessä että Expresswayssä. Toisin kuin toimialueen identiteetin tarkistus, tämä vaihe suoritetaan kaikkien pilveen soitettavien ja sieltä vastaanotettujen puhelujen aikana.

Tarina, joka osoittaa verkkotunnuksen omistusoikeuden tarkistuksen tärkeyden

The Cisco Webex pilvi suorittaa verkkotunnuksen omistajuuden tarkistuksen turvallisuuden takaamiseksi. Identiteettivarkaus on yksi mahdollinen uhka, jos tätä tarkistusta ei suoriteta.

Seuraava tarina kertoo, mitä voi tapahtua, jos verkkotunnuksen omistajuuden tarkistusta ei suoriteta.

Yritys, jonka DNS-verkkotunnus on "hacker.com", ostaa Cisco Webex Hybridipalvelut. Toinen yritys, jonka oma verkkotunnus on "example.com", käyttää myös hybridipalvelut. Yksi esimerkki.com-yrityksen pääjohtajista on nimeltään Jane Roe ja sen hakemisto on URI jane.roe@example.com.

Hacker.com-yrityksen järjestelmänvalvoja asettaa yhdeksi hakemistonsa URI-osoitteeksi jane.roe@example.com ja sähköpostiosoitteeksi jane.roe@hacker.com. Hän voi tehdä sen, koska pilvi ei tarkista SIP URI -verkkotunnusta tässä esimerkissä.

Seuraavaksi hän kirjautuu sisään Cisco Webex Teams kanssa jane.roe@hacker.com. Koska hän omistaa verkkotunnuksen, vahvistussähköposti luetaan ja siihen vastataan, ja hän voi kirjautua sisään. Lopuksi hän soittaa kollegalleen John Doelle soittamalla häneltä john.doe@example.com Cisco Webex Teams sovellus. John istuu toimistossaan ja näkee videolaitteellaan puhelun osoitteesta jane.roe@example.com; se on kyseiseen sähköpostitiliin liitetty hakemiston URI.

"Hän on ulkomailla", hän ajattelee. "Hän saattaa tarvita jotain tärkeää." Hän vastaa puhelimeen, ja väärennös Jane Roe pyytää tärkeitä asiakirjoja. Hän selittää, että hänen laitteensa on rikki, ja koska hän on matkalla, hän pyytää häntä lähettämään asiakirjat hänen yksityiseen sähköpostiosoitteeseensa, jane.roe@hacker.com. Näin yritys tajuaa vasta Jane Roen palattua toimistolle, että tärkeitä tietoja on vuotanut yrityksen ulkopuolelle.

Yrityksellä Esimerkki.com on monia tapoja suojautua Internetistä tulevilta vilpillisiltä puheluilta, mutta yksi yrityksen velvollisuuksista Cisco Webex pilvi on varmistaa, että kuka tahansa soittaa henkilöllisyys Cisco Webex on oikea eikä väärennetty.

Tarkistaaksesi henkilöllisyyden, Cisco Webex edellyttää, että yritys todistaa omistavansa käytetyt verkkotunnukset hybridipuhelut. Jos ei, ei toimi.

Tämän omistajuuden varmistamiseksi tarvitaan kaksi verkkotunnuksen vahvistusvaihetta:

Todista, että yritys omistaa sähköpostin verkkotunnuksen, Expressway-E-toimialueen, hakemiston URI-toimialueen.

Kaikkien näiden verkkotunnusten on oltava reitittäviä ja julkisten DNS-palvelimien tuntemia.

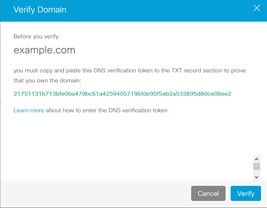

Omistajuuden todistamiseksi DNS-järjestelmänvalvojan on syötettävä DNS-tekstitietue (TXT). TXT-tietue on DNS:n resurssitietueen tyyppi, jota käytetään mahdollistamaan mielivaltaisen ja muotoilemattoman tekstin liittäminen isäntä- tai muuhun nimeen.

DNS-järjestelmänvalvojan on syötettävä se TXT-tietue vyöhykkeelle, jonka omistajuus on todistettava. Tämän vaiheen jälkeen Cisco Webex pilvi suorittaa TXT-tietuekyselyn kyseiselle toimialueelle.

Jos TXT-kysely on onnistunut ja tulos vastaa tunnuksesta, joka luotiin Cisco Webex pilvi, verkkotunnus on vahvistettu.

Esimerkiksi järjestelmänvalvojan on todistettava, että hän omistaa verkkotunnuksen "example.com", jos hän haluaa Cisco Webex Hybridipalvelut toimimaan hänen verkkotunnuksessaan.

- Kautta https://admin.webex.com, hän aloittaa vahvistusprosessin luomalla TXT-tietueen, joka vastaa tunnuksen, jota Cisco Webex pilvi luotu:

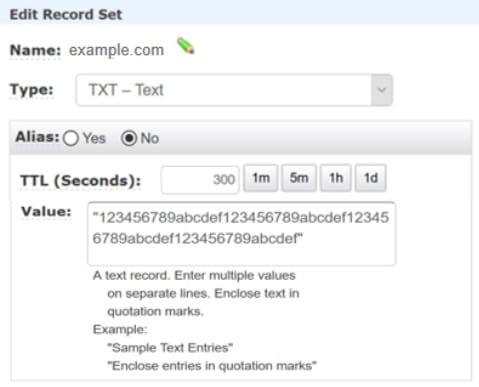

- DNS-järjestelmänvalvoja luo sitten tälle toimialueelle TXT-tietueen, jonka arvo on asetettu 123456789abcdef123456789abcdef123456789abcdef123456789abcdef, kuten seuraavassa esimerkissä:

Tässä vaiheessa pilvi voi varmistaa, että verkkotunnuksen example.com TXT-tietue vastaa tokeniä.

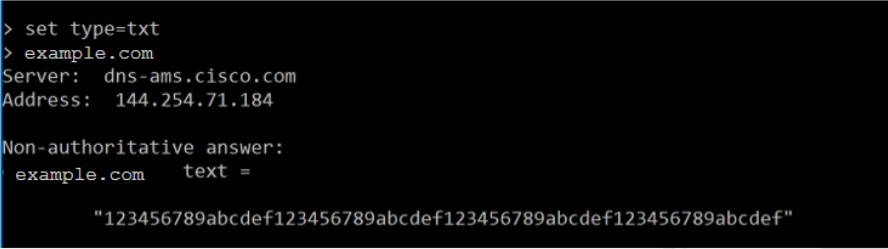

- Pilvi suorittaa TXT DNS -haun:

Koska TXT-arvo vastaa tunnuksen arvoa, tämä vastaavuus todistaa, että järjestelmänvalvoja on lisännyt oman toimialueensa TXT-tietueen julkiseen DNS:ään ja että hän omistaa toimialueen.

Expressway-E DNS-nimen omistajuuden tarkistus.

Pilven on tarkistettava, että Expressway-E:llä on vahvistettu identiteetti joltakin varmenneviranomaiselta, johon pilvi luottaa. Expressway-E-järjestelmänvalvojan on pyydettävä julkinen varmenne Expressway-E:lle joltain näistä varmenneviranomaisista. Varmenteen myöntämiseksi varmenteen myöntäjä suorittaa identiteetin varmennusprosessin, joka perustuu toimialueen validointitarkistukseen (toimialueen validoidut sertifikaatit) tai organisaation validointitarkistus (organisaation validoidut sertifikaatit).

Puhelut pilveen ja pilvestä riippuvat varmenteesta, joka on myönnetty Expressway-E:lle. Jos varmenne ei ole voimassa, puhelu katkeaa.

Expressway-C-liittimen isäntä on rekisteröity Cisco Webex jotta hybridipalvelut työskennellä.

Expressway-C on otettu käyttöön sisäisessä verkossa, ja se rekisteröityy pilveen lähtevän HTTPS-yhteyden kautta – samaa tyyppiä kuin mitä tahansa web-palvelimeen muodostavaa selainta.

Ilmoittautuminen ja yhteydenotto Cisco Webex pilvi käyttää TLS:ää. Expressway-C on TLS-asiakas, ja Cisco Webex pilvi on TLS-palvelin. Sellaisenaan Expressway-C tarkistaa palvelimen varmenteen.

Varmenteen myöntäjä allekirjoittaa palvelinvarmenteen omalla yksityisellä avaimellaan. Kuka tahansa, jolla on julkinen avain, voi purkaa tämän allekirjoituksen ja todistaa, että sama varmenteen myöntäjä on allekirjoittanut varmenteen.

Jos Expressway-C:n on vahvistettava pilven tarjoama varmenne, sen on käytettävä sertifikaatin allekirjoittaneen varmenteen myöntäjän julkista avainta allekirjoituksen purkamiseen. Julkinen avain sisältyy varmenteen myöntäjän varmenteeseen. Luottaaksesi pilven käyttämiin varmenteen myöntäjiin, näiden luotettujen varmenteiden myöntäjien sertifikaattien luettelon on oltava Expresswayn luottamussäilössä. Näin pikatie voi varmistaa, että puhelu todella tulee Cisco Webex pilvi.

Manuaalisella latauksella voit ladata kaikki asiaankuuluvat varmenteen myöntäjän varmenteet Expressway-C:n luottamuskauppaan.

Automaattisen latauksen avulla pilvi itse lähettää kyseiset varmenteet Expressway-C:n luottamuskauppaan. Suosittelemme käyttämään automaattista latausta. Varmenneluettelo saattaa muuttua, ja automaattinen lataus takaa, että saat uusimman luettelon.

Jos sallit varmentajan varmenteiden automaattisen asennuksen, sinut ohjataan osoitteeseen https://admin.webex.com (hallintaportaali). Uudelleenohjauksen suorittaa Expressway-C itse ilman käyttäjän toimia. Sinä, kuten Cisco Webex järjestelmänvalvojan täytyy todentaa HTTPS-yhteyden kautta. Pian tämän jälkeen pilvi työntää CA-varmenteet Expressway-C:lle.

HTTPS-yhteyttä ei voida muodostaa ennen kuin varmenteet on ladattu Expressway-C-luottamussäilöön.

Tämän ongelman välttämiseksi Expressway-C on esiasennettu Cisco Webex-luotetut CA-varmenteet. Näitä varmenteita käytetään vain alkuperäisen HTTPS-yhteyden määrittämiseen ja vahvistamiseen, eivätkä ne näy Expressway-C:n luottamusluettelossa. Kun luotettujen varmenteiden myöntäjien varmenteet on vedetty pilvestä tämän alkuperäisen HTTPS-yhteyden kautta, kyseiset varmenteet ovat saatavilla koko alustan käyttöön. sitten ne näkyvät Expressway-C:n luottamusluettelossa.

Vaatii järjestelmänvalvojan käyttöoikeudet Expressway-C:hen ja niihin https://admin.webex.com. Nämä yhteydet käyttävät HTTPS:ää ja ovat salattuja.

Varmenteet työnnetään pilvestä Expresswaylle käyttämällä samaa salattua yhteyttä.

Tämä luettelo näyttää varmentajan varmenteet, jotka Cisco Webex pilvi tällä hetkellä käytössä. Tämä lista saattaa muuttua tulevaisuudessa:

C=IE, O=Baltimore, OU=CyberTrust, CN=Baltimore CyberTrust Root

C=US, O=GTE Corporation, OU=GTE CyberTrust Solutions, Inc., CN=GTE CyberTrust Global Root

C=US, O=The Go Daddy Group, Inc., OU=Go Daddy Class 2 -varmenteen myöntäjä

C=USA, ST=Arizona, L=Scottsdale, O=GoDaddy.com, Inc., CN=Go Daddy Root Certificate Authority - G2

C = BM, O = QuoVadis Limited, CN = QuoVadis Root CA 2

C=US, O=thawte, Inc., OU=Certification Services Division, OU=(c) 2006 thawte, Inc. – Vain valtuutettuun käyttöön, CN=thawte Primary Root CA

C=US, O=VeriSign, Inc., OU=Class 3 Public Primary Certificate Authority

Luettelo varmenteen myöntäjän varmenteista vaaditaan myös läpikulkuparin Expressway-E:lle. Expressway-E kommunikoi Cisco Webex pilvi käyttäen SIP:tä ja TLS:ää, joka on pakotettu molemminpuolisella todennuksella. Expressway-E luottaa pilvestä tuleviin ja sinne meneviin puheluihin vain, jos pilven TLS-yhteyden määrityksen aikana esittämän varmenteen CN tai SAN vastaa Expresswayn DNS-vyöhykkeelle määritettyä aiheen nimeä ("callservice.ciscospark.com"). Varmenteen myöntäjä myöntää varmenteen vasta henkilöllisyyden tarkistuksen jälkeen. Yrityksen omistus callservice.ciscospark.com verkkotunnus on todistettava, jotta varmenne voidaan allekirjoittaa. Koska me (Cisco) omistamme kyseisen verkkotunnuksen, DNS-nimi "callservice.ciscospark.com" on suora todiste siitä, että etäkumppani on todella Cisco Webex.

Kalenterin liitin integroituu Cisco Webex Microsoft Exchange 2010:n, 2013:n, 2016:n tai Office 365:n kanssa imitaatiotilin kautta. Exchangen sovellusten toisena henkilönä esiintymisen hallintarooli antaa sovelluksille mahdollisuuden esiintyä organisaation käyttäjinä ja suorittaa tehtäviä käyttäjän puolesta. Sovelluksen esiintymisrooli on määritettävä Exchangessa, ja sitä käytetään Kalenterin liitin osana Exchange-kokoonpanoa Expressway-C käyttöliittymä.

Exchange-matkoilutili on Microsoftin suosittelema menetelmä tähän tehtävään. Expressway-C järjestelmänvalvojien ei tarvitse tietää salasanaa, koska arvo voidaan syöttää Expressway-C Exchange-järjestelmänvalvojalta. Salasanaa ei näytetä selvästi, vaikka Expressway-C järjestelmänvalvojalla on pääkäyttäjän oikeudet Expressway-C laatikko. Salasana tallennetaan salattuna käyttämällä samaa valtuustietojen salausmekanismia kuin muutkin salasanat Expressway-C.

Lisää turvallisuutta noudattamalla kohdan vaiheita Käyttöönottoopas Cisco Webex Hybrid Calendar Service ottaaksesi TLS:n käyttöön, jotta EWS-yhteydet voidaan suojata johdolla.