Som administratör kan du använda Webex-integreringen med Intav för att tillhandahålla och hantera Webex-appen från Microsoft Int endpoint Manager.

Översikt

Webex stöder integrering med Enterprise Mobility Management (EMM) såsom Microsoft Intiti, en molnbaserad tjänst som tillhandahåller både Mobile Application Management (MAM) och Mobile Device Management (MDM)-funktioner.

MAM-programvara låter dig tillhandahålla, konfigurera och kontrollera åtkomst till mobilprogram som distribueras i din organisation. MDM-programvara låter administratörer övervaka, hantera och skydda företagets mobila enheter som används i din organisation. Webex kan registreras och hanteras på personliga enheter och företagstelefoner med HJÄLP av MAM- och MDM-program.

Distribueringsalternativ

Webex för Intune – Med hjälp av Intunes SDK utvecklade vi Webex för Intune, som finns tillgängligt från App Store och Google Play.

Program-ID för Webex för Intune är ee0f8f6b-011c-4d44-9cac-bb042de0ab18.

Webex Intune tillåter tillämpning av apppolicyer, till exempel on-demand-VPN och användning av e-post på jobbet. Användare hämtar Webex Intune och sedan styr Intunes programskyddspolicy deras åtkomst till Webex Intune-appen och delning av företagsdata.

Enhetsregistrering är valfri om du vill distribuera Webex Intune. den kan användas på hanterade och ohanterade enheter.

EMM med Mobile Device Management – Alla mobila enheter och företagsprogram registreras i och hanteras av MDM-appen.

I den här distributionsmodell lägger administratören till Webex Intune-appen i Intune-appkatalogen och tilldelar den till användare eller enheter (se Lägg till Webex för Android och Lägg till Webex för iOS i den här artikeln). Skyddspolicyn för Intune-appen gäller på enhets- eller profilnivå. Den här principen definierar en uppsättning regler som styr åtkomst till Webex Intune och delning av företagsdata.

Du kan även konfigurera enhetsbegränsningar för att styra datadelning från iOS-enheter.

Se Skapa en programskyddspolicy i den här artikeln.

EMM med Mobile Application Management – I den här distributionsmodell är de mobila enheterna inte registrerade i Intune-portalen.

Användare kan hämta Webex Intune-appen direkt från App Store för iOS-enheter och Google Play för Android enheter. Appskyddspolicyn gäller på appnivå. Principen styr åtkomstkrav för applikationer, som PIN-kod för åtkomst, och styr datadelning från Webex Intune.

Ett annat alternativ är att använda ett appbrytningsverktyg för att Webex-app. Med de inslagna programfilerna kan ett MAM-program styra hur appar kan användas på en mobil enhet. Användare kan hämta den inkapslade och MAM-hanterade versionen av Webex-appen från företagets egen appbutik eller MAM-applagring. Programskyddspolicyn styr delningen av företagsdata från det omslutna programmet.

Se Skapa en programskyddspolicy i den här artikeln.

Svepta versioner av Webex-appar (. IPA-filer för iOS och . APK-filer för Android) finns tillgängliga från programmet för hantering av mobilappar.

Tänk på saker

Kontrollera att du har åtkomst till Microsoft Endpoint Manager admin center.

Användaren måste ha ett Webex-konto.

Se till att användarna skapas i Active Directory och att användarna har tilldelats intitieringslicenser.

Om Android-enheter är registrerade ska du säkerställa att de är registrerade i Intitierad med en arbetsprofil och att de är kompatibla med din organisations efterlevnadspolicy.

| 1 | Logga in på Microsoft Endpoint Manager Admin Center. |

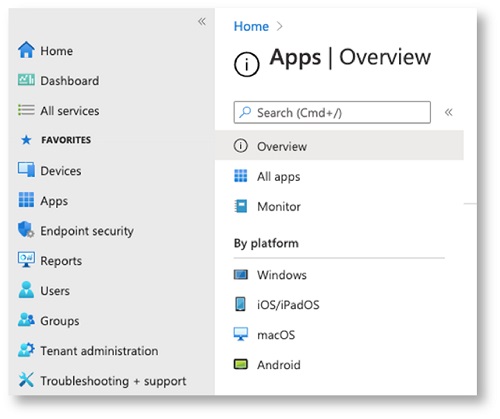

| 2 | I den vänstra panelen väljer du Appar och under Plattform väljer du Android . |

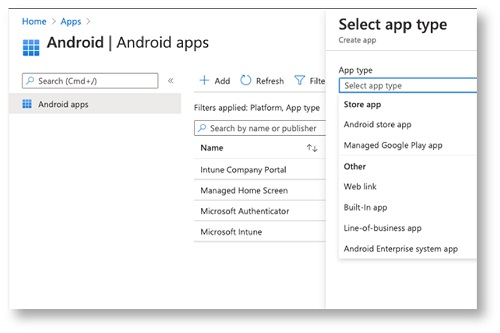

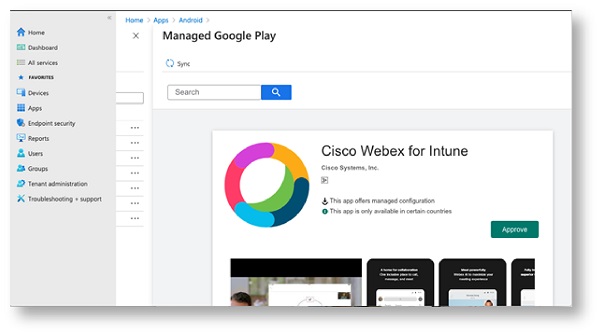

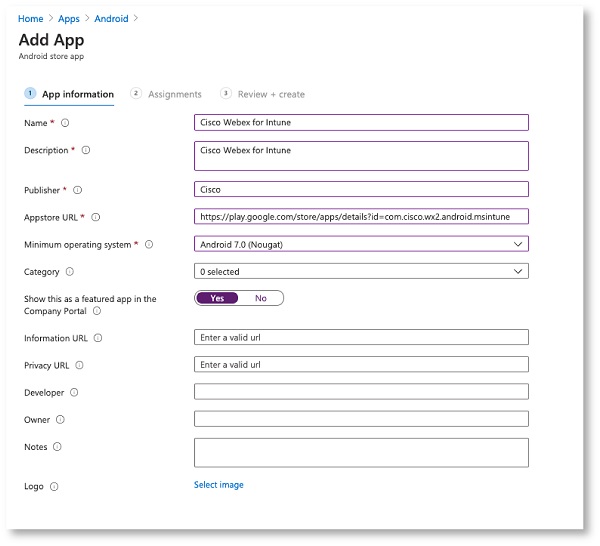

| 3 | Klicka på Lägg till.

Webex för Intiti kan distribueras från Store-appen på två sätt:

|

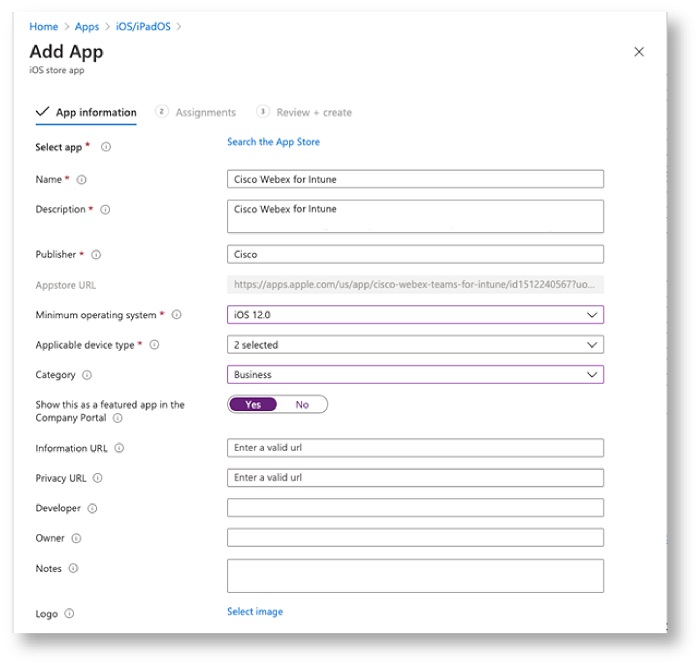

| 1 | Logga in på Microsoft Endpoint Manager Admin Center. |

| 2 | I den vänstra panelen väljer du Appar och under Plattform väljer du iOS/iPadOS. |

| 3 | Klicka på Lägg till program och välj iOS store-app. |

| 4 | S?Cisco Webex efter Intiti, ange följande information:

För iPadOS, välj Lägsta operativsystem som 13.1 och senare |

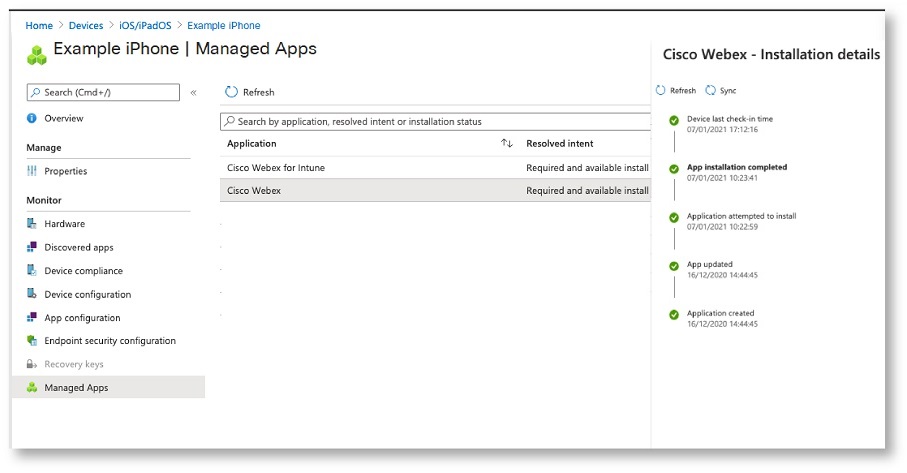

| 1 | Logga in på Microsoft Endpoint Manager Admin Center. |

| 2 | I den vänstra panelen väljer du Enheter och väljer från Android eller iOS. |

| 3 | Välj den enhet som du har installerat Webex på, klicka på Hanterad app och sök sedan efter Cisco Webex efter intakt.

|

| 4 | Kontrollera installationsstatus. |

Du kan konfigurera konfigurationspolicyn för Int bluetooth-appen för både Android- och iOS/iPadOS-enheter. Du kan tillämpa dessa inställningar på både hanterade enheter och hanterade program. Webex-appen söker efter dessa inställningar när användare kör appen för första gången på sina mobila enheter. Inställningarna för Intkonfiguration av app tillämpas, vilket gör det möjligt för appen att anpassas med appkonfiguration och -hantering.

Principer för applikationsskydd är regler som säkerställer att en organisations data förblir säkra eller ingår i en hanterad app. En princip kan vara en regel som upprätthålls när användaren försöker få åtkomst till eller flytta företagsdata, eller en uppsättning åtgärder som är förbjudna eller övervakas när användaren befinner sig i appen. Appskyddsprinciper finns tillgängliga för MDM – hanterade Webex för insett och insvepta program (. IPA och . APK-filer).

Om du har en existerande policy för applikationsskydd, kan du använda samma policy och tilldela den till användaren. Du kan även använda följande steg för att skapa en ny appskyddspolicy.

Du kan läsa mer om proceduren i Microsoft dokumentation .

| 1 | Logga in på Microsoft Endpoint Manager Admin Center. |

| 2 | I den vänstra panelen väljer du Appar och klickar på Appskyddspolicyer. |

| 3 | Välj Skapa policy och välj Android eller iOS. |

| 4 | Ange ett namn för säkerhetspolicyn och klicka på Nästa. |

| 5 | Välj enhetstyp: Hantering eller Ej hanterad . |

| 6 | Klicka på Välj offentliga appar , ange |

| 7 | Välj ett lämpligt alternativ och klicka på Nästa . |

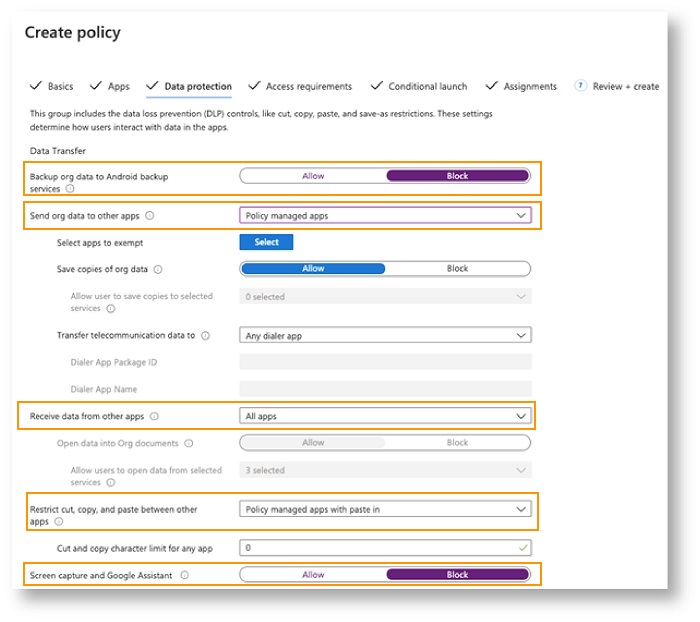

| 8 | För Dataskydd väljer du de begränsningar som anges nedan.

Se Inställningar för dataskydd för mer information: |

| 9 | (Valfritt) För att skapa undantag från policyn Välj appar att undanta. Använd det här alternativet om du behöver konfigurera undantag för Webex-program. Du kan välja vilka ohanterade appar som kan överföra data till och från hanterade appar. För ohanterade Webex-program använder du följande strängar för fältet Värde i din policyundantagslista:

|

| 10 | När du har konfigurerat inställningarna klickar du på Nästa . |

| 11 | För åtkomstkravska du konfigurera en PIN-kod och ett autentiseringsuppgifter. |

| 12 | Klicka på Nästa för att villkora lanseringen. |

| 13 | För Tilldelningartilldelar du policyn till en Webex-användargrupp och klickar sedan på Nästa. |

| 14 | Granska inställningarna du har angett och klicka sedan på Skapa. |

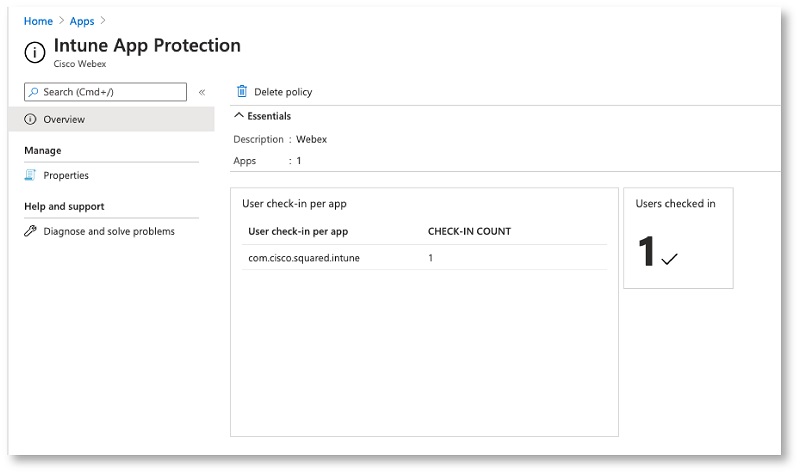

| 1 | Logga in på Microsoft Endpoint Manager Admin Center. |

| 2 | I den vänstra panelen väljer du Appar och klickar på App Protection Policies (Policyer förappskydd). |

| 3 | välj App Protection-policyn och bekräfta att användarna är markerade i och principen tillämpas.

|

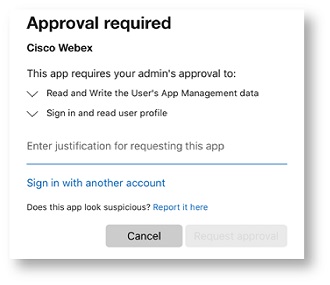

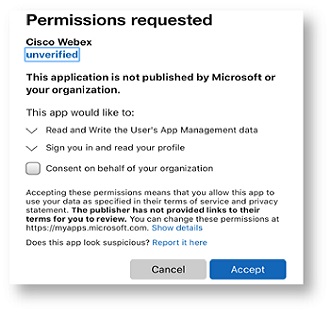

| 1 | Användare uppmanas att begära åtkomst när de loggar in på Webex för första gången.

|

| 2 | Administratörer kan ge användare åtkomst till appen via Azure Enterprise-appen.

|

Microsoft Intiti stöder följande principer för Webex för Intiti på hanterade enheter:

Lösenkod/TouchID– Tillåt användare att ställa in ett lösenord eller TouchID. Användaren blir ombedd att ange en lösenkod när den startar Webex-appen från en mobil enhet.

Maximalt antalPIN-kodsförsök – Definiera det maximala antalet gånger en användare kan ange en felaktig PIN-kod.

Hanterad delning av öppna/dokument – Tillåt delning av dokumentfrån Webex för Int den till andra princip hanterade appar.

Förhindra säkerhetskopieringav app – förhindra att användare sparar Webex-data på säkerhetskopierad Android-tjänst eller iCloud för iOS.

Inaktivera skärmdump –blockera skärminspelning och Google Assistant-funktioner. För iOS-enheter använder du alternativet för iOS-begränsningar i Int bluetooth.

Rensa app förfjärrstyrning – Tillåt att administratörer fjärrutsuddar Webex förAvsluta från en mobil enhet.

Inaktivera Kopiera och Klistrain – Förhindra att användare använder kopiera och klistra in mellan Webex för Intiti och andra appar. Du kan dock välja att kopiera och klistra in med andra program som hanteras av företagets policyer.

Inaktivera Spara kopior avorganisationsdata —Blockera användare från att spara Webex för inaktivera data på lokala enheter. Administratörer kan välja tjänster som OneDrive eller SharePoint för att lagra Webex för intitieringsdata.

Olåsta enheter – begränsa användare från att köra Webex för Intorgan på enheter som har låsts upp (Jailbreakbroken eller rooted) för att få administratörs- ellerrotåtkomstkontroller.

Lägsta appversion– Definiera den lägsta versionen som krävs för att köra Webex för Intantal på mobila enheter.