Le peering Webex Edge Connect est un lien privé point à point qui contourne l’Internet public et connecte votre réseau directement aux centres de données Webex Meetings et Webex Calling.

Edge Connect est une solution qui compare vos réunions Webex et le trafic Webex Calling avec un emplacement Equinix Cloud Exchange (ECX). Ce peering améliore l’expérience utilisateur des appels et des réunions en fournissant une bande passante et une qualité de service (QoS) garanties, ce qui minimise la latence du réseau, la perte de paquets et la gigue.

Le lien entre l'équipement chez l'abonné sur site (EPC) et le routeur Edge du fourbisseur Webex aura une faible latence, mais l'expérience réelle de l'utilisateur peut varier en fonction de votre emplacement. Comme règle de base : plus vous êtes proche de votre centre de données régional, plus la latence de votre réseau est faible. Les grands clients disposant d’un réseau national ou international doivent comparer Webex dans plusieurs régions pour minimiser la latence.

Pour référence, reportez-vous à la documentation du workflow ECX Fabric à l'adresse https://docs.equinix.com/.

La latence du réseau peut affecter négativement l’expérience utilisateur de Webex. La latence peut être influencée par l'emplacement géographique, les modèles de routage Internet, la méthode de connectivité réseau de l'utilisateur (LAN versus Wi-Fi), ainsi que la santé globale des chemins réseau entre chaque point de connexion. |

Consultez également l’Architecture préférée de Cisco pour Webex Edge Connect pour Webex Meetings et Webex Calling, qui fournit des informations détaillées sur la conception et le déploiement d’Edge Connect pour Webex Meetings et Webex Calling.

| Date de révision | Informations nouvelles ou modifiées |

|---|---|

| 14 août 2023 | Les plages IP suivantes seront mises en service le 15 septembre 2023. Plages IP ajoutées à Webex Meetings (par théâtre) :

|

| 17 juillet 2023 | Plages IP ajoutées à Webex Meetings (par théâtre) :

Plages IP supprimées de Webex Meetings (par théâtre) :

|

| 12 avril 2023 | Plages IP ajoutées à Webex Meetings (par théâtre) :

|

| 28 mars 2023 | Article restructuré sous forme de tabulation. Ajout de l'historique des révisions d'articles, à partir du 17 mars. |

| 17 mars 2023 | Plages IP ajoutées à Webex Meetings (par théâtre) :

Plages IP supprimées de Webex Meetings (par théâtre) :

|

Voici la configuration minimale de base requise pour l'établissement d'un peering Edge Connect :

Une connexion active sur Equinix Cloud Exchange qui est établie via Equinix. Reportez-vous à la documentation ECX Fabric Workflow à l'adresse https://docs.equinix.com/.

Un numéro de système autonome (ASN) de protocole de passerelle frontalière publique ou privée (BGP).

Vos adresses IP : les deux côtés de la connexion de peering BGP ainsi que vos itinéraires annoncés pour effectuer un NAT de votre réseau privé vers le réseau public :

Votre espace d'adresse de liaison de peering BGP, qui est une adresse IP publique avec le préfixe /30 ou /31

Votre espace IP public annoncé (doit être indépendant du fournisseur)

Edge Connect n'accepte pas les préfixes d'adressage privés tels que RFC1918.

Un espace IP public et indépendant du fournisseur.

Une équipe informatique connaissant les principes de BGP et de peering.

Un périphérique réseau capable d'exécuter le BGP et le balisage 802.1Q.

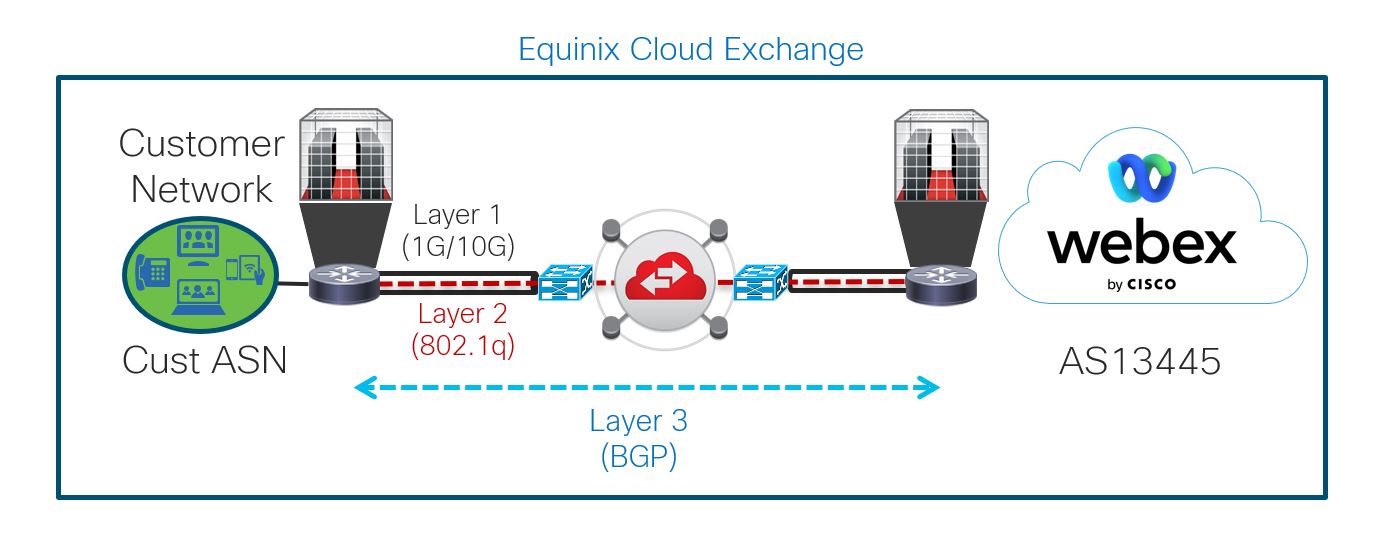

Couche 1 – Connectivité physique par Equinix.

Couche 2 – Connectivité par liaison de données par Equinix.

Couche 3 – Connectivité réseau avec Webex via le portail Equinix Cloud Exchange.

Pour configurer une connexion Edge, vous devez préalablement accomplir deux tâches avec un représentant d’Equinix : établir une connectivité physique et établir une connectivité par liaison de données. Lorsque ces tâches sont terminées, vous pouvez passer à la troisième tâche : établir la connectivité réseau avec Webex via le portail Equinix Cloud Exchange.

Le diagramme illustre les connexions des couches 1, 2 et 3 qui doivent être configurées pour configurer Edge Connect dans les tâches correspondantes.

Connectivité physique

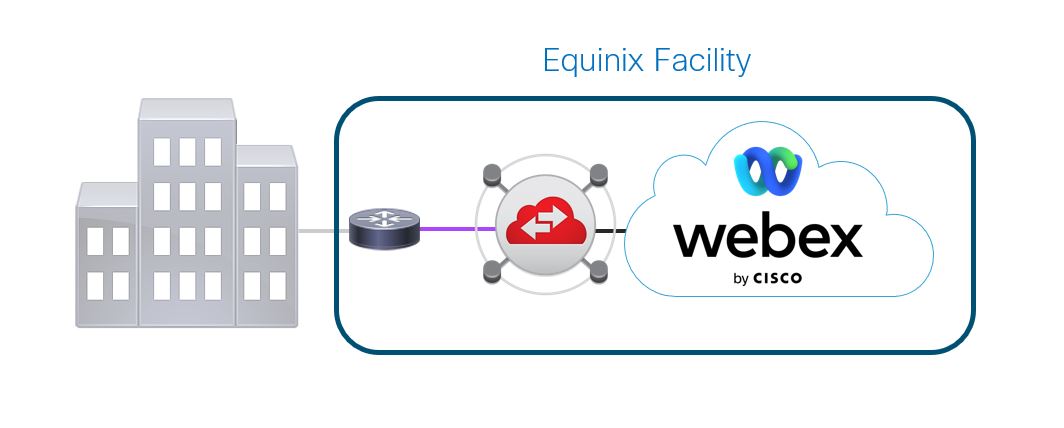

Vous devez consulter un représentant d'Equinix pour configurer votre connectivité physique et de liaison de données. Il existe trois méthodes de provisionnement de la connectivité physique pour Edge Connect.

Une connexion croisée d'Equinix entre votre routeur dans une installation Equinix et le commutateur ECX. Le segment violet ci-dessous montre la connexion qui doit être établie entre votre cage et le commutateur ECX.

Ce type de connectivité physique n'est disponible que dans les villes suivantes :

Emplacements en Amérique du Nord

Sites internationaux

Ashburn, Virginie, États-Unis

Chicago, Illinois, États-Unis

Dallas, Texas, États-Unis

New York, NY, États-Unis

Silicon Valley, Californie, États-Unis

Royaume-Uni

Toronto, Canada

Amsterdam, PB

Londres, Royaume-Uni

Francfort, DE

Singapour, SG

Sydney, AU

Tokyo, JP

Séoul, KR

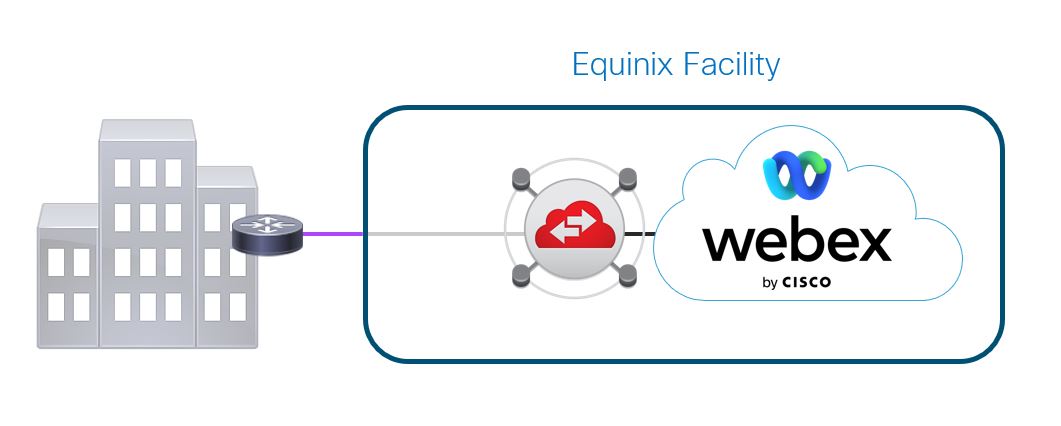

Une connexion réseau partenaire qui crée un circuit entre votre bâtiment et l'établissement Equinix le plus proche qui co-réside avec le Cloud Webex. Le segment violet ci-dessous montre le lien qui doit être établi entre votre bâtiment et une installation Equinix.

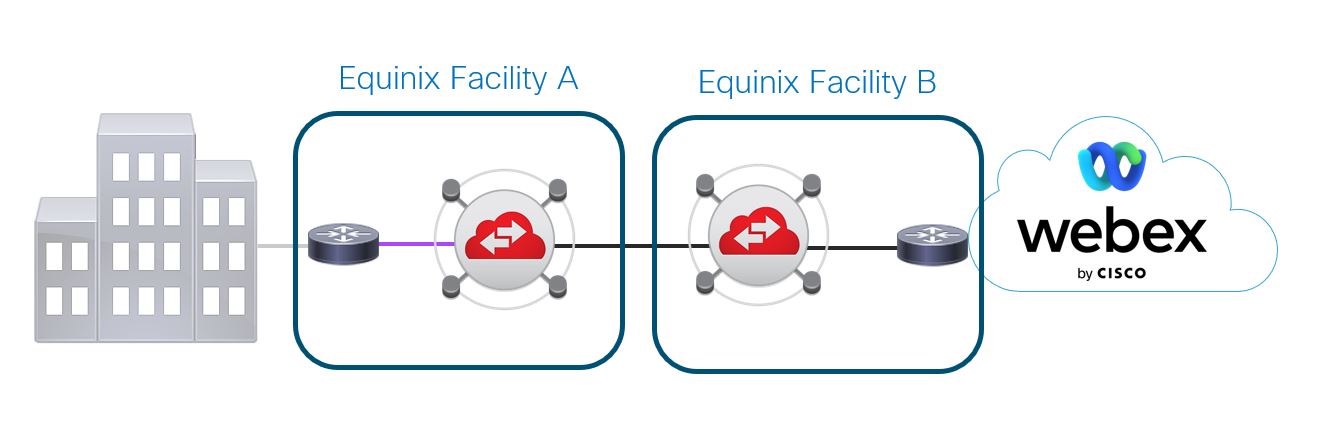

Il existe une installation d'Equinix, l'établissement A, à proximité de votre bâtiment, mais elle n'est pas colocalisée avec le Cloud Webex. Vous pouvez créer un circuit entre votre bâtiment et l'établissement A. Equinix connecte ensuite l'établissement A à une établissement colocalisé avec le Cloud Webex, l'établissement B, en utilisant leur réseau.

Le segment violet et le Cloud dans l'image ci-dessous montrent la connexion qui doit être établie au commutateur ECX de l'établissement A d'Equinix, le circuit de connexion entre l'établissement Equinix le plus proche de chez vous et l'établissement de colocation Equinix.

Connectivité des liaisons de données

Vous devez fournir une connexion de circuit virtuel Ethernet à Webex à l'aide du portail Equinix Cloud Exchange.

Reportez-vous à Cisco Preferred Architecture pour Webex Edge Connect pour Webex Meetings et Calling pour plus d’informations sur la façon de créer une connexion dans le portail ECX. La section Créer une connexion dans le portail ECX (exemple)

vous guide à travers les étapes de création de la connexion.

Détails techniques de la politique de routage

Le numéro de système autonome (ASN) du protocole de routage Border Gateway (BGP) Webex public est 13445.

La longueur maximum du préfixe signalée par Webex est de 24. La longueur maximum du préfixe acceptée par Webex est de 29.

Le nombre de routages que signale Webex peut changer avec le temps. Nous recommandons aux clients d’autoriser 500 itinéraires à partir de Webex sur le peering BGP.

Le nombre maximum de routages qu'accepte Webex est de 100.

Les clients peuvent utiliser la détection de transfert bidirectionnel (BFD). La détection de transfert bidirectionnel (BFD) est activée avec une valeur par défaut de 300 msx3 sur les routeurs Perimeter Edge de Webex.

Tous les routages de Webex sont inclus dans les annonces BGP.

Des techniques d'ingénierie du trafic client telles que NAT, BGP AS-PATH en attente, ou des communautés BGP prédéfinies sont disponibles pour influencer les flux de trafic dans la dorsale (backbone) Cisco. Des communautés BGP peuvent être mises en place pour limiter l'étendue de la propagation des routages des clients entre les sites géographiques Webex.

Les clients peuvent utiliser le portail Webex Looking Glass pour voir les routages BGP annoncés et effectuer des tests ping et traceroute.

La préattente AS-PATH n'est pas prise en charge lors de l'utilisation d'ASN privés. En effet, pour prendre en charge les ASN privés dans Edge Connect, Webex supprime l’ASN après avoir pénétré dans le réseau dorsal Webex. Il est recommandé d’utiliser plutôt Link Priority Communities pour affecter les priorités des chemins de routage BGP de Webex vers le réseau privé. |

Plages de blocs IP publics Webex par théâtre et solution

Nous encourageons les clients à accepter toutes les routes Webex dont la longueur du préfixe est inférieure ou égale à /24. Les annonces d'itinéraires peuvent changer au fil du temps, donc les clients ne devraient pas installer de filtres en utilisant des listes de préfixes IP. Sinon, les clients peuvent créer des filtres personnalisés en utilisant les communautés BGP pour accepter des itinéraires basés sur le théâtre géographique ou la solution Webex (Webex Meetings ou Webex Calling).

Webex Meetings (par théâtre)

AMER

23.89.0.0/18

23.89.0.0/20

23.89.16.0/20

23.89.32.0/20

23.89.48.0/20

- 23.89.192.0/20

- 23.89.208.0/20

64.68.96.0/19

64.68.104.0/21

64.68.120.0/21

66.114.160.0/20

66.114.160.0/21

66.114.168.0/21

66.163.32.0/19

144.196.0.0/19

144.196.32.0/20

144.196.48.0/20

144.196.128.0/19

144.196.224.0/20

144.196.240.0/20

150.253.128.0/18

150.253.160.0/21

163,129,0,0/19

170.133.128.0/19

170.72.128.0/18

170.72.128.0/20

170.72.144.0/21

170.72.152.0/21

170.72.160.0/20

170.72.192.0/19

173.243.0.0/20

173.39.224.0/19

207.182.160.0/19

207.182.172.0/22

209.197.192.0/19

209.197.192.0/21

216.151.128.0/19

216.151.128.0/20

APAC

23.89.128.0/20

23.89.144.0/20

23.89.160.0/20

23.89.176.0/21

69.26.176.0/20

69.26.176.0/24

114.29.192.0/23

114.29.196.0/23

114.29.200.0/22

114.29.204.0/22

114.29.208.0/21

114.29.216.0/21

144.196.80.0/20

144.196.96.0/20

144.196.160.0/20

144.196.208.0/20

150,253,192,0/21

150.253.200.0/21

150,253,208,0/21

150.253.216.0/21

150.253.240.0/20

170.133.176.0/23

170.133.178.0/23

170.133.180.0/22

170.133.184.0/22

170.133.188.0/22

170.72.48.0/21

170.72.56.0/21

170.72.64.0/20

170.72.80.0/21

170.72.88.0/21

170.72.96.0/20

210.4.194.0/23

210.4.196.0/23

210,4,198,0/23

210.4.200.0/22

210.4.204.0/22

EMEA

23.89.64.0/18

23.89.64.0/20

23.89.80.0/20

23.89.96.0/20

23.89.112.0/21

23.89.120.0/21

66.163.52.0/24

66.163.53.0/24

69.26.160.0/24

62.109.192.0/18

69.26.160.0/20

144.196.64.0/20

144.196.176.0/20

144.196.192.0/20

150.253.224.0/20

170.133.160.0/20

170.72.0.0/19

170.72.0.0/20

170.72.16.0/20

170.72.32.0/20

170.72.32.0/21

170.72.40.0/21

170.72.112.0/20

170.72.208.0/20

Anycast mondial

66.163.52.0/24

66.163.53.0/24

69.26.160.0/24

Webex Calling (par théâtre)

AMER

128.177.14.0/24

128.177.36.0/24

135.84.171.0/24

135.84.172.0/24

135.84.173.0/24

135.84.174.0/24

139.177.64.0/24

139.177.65.0/24

139.177.72.0/24

139.177.73.0/24

139.177.94.0/24

139.177.95.0/24

199.19.197.0/24

199.19.199.0/24

199.59.65.0/24

199.59.66.0/24

EMEA

85.119.56.0/24

85.119.57.0/24

139.177.66.0/24

139.177.67.0/24

185.115.196.0/24

185.115.197.0/24

ÉCHANTILOPE

139.177.70.0/24

139.177.71.0/24

199.59.64.0/24

199.59.67.0/24

APAC

135.84.169.0/24

135.84.170.0/24

139.177.68.0/24

139.177.69.0/24

Les communautés BGP suivantes sont respectées par les politiques de routage entrantes de Webex et peuvent être utilisées par les clients pour influencer la priorité de liaison Direct Connect.

Lier les communautés prioritaires

Aucun — Valeur par défaut (chemin le moins souhaitable)

13445:200 — Préférence locale 200

13445:300 — Préférence locale 300

13445:400 — Préférence locale 400

13445:500 — Préférence locale 500

13445:600 — Préférence locale 600

13445:700 — Préférence locale 700

13445:800 — Préférence locale 800

13445:900 — Préférence locale 900 (chemin le plus souhaitable)

Communautés d'évaluation de la propagation des acheminements

Les clients qui ont un accord de peering global avec Webex peuvent limiter les annonces de routes dans le Cloud Cisco Webex vers le site géographique local. Les communautés suivantes peuvent être utilisées pour limiter la propagation des routes des clients sur le réseau Webex.

Aucun – Permet l'accessibilité globale par défaut

13445:677 – Permet l'accès au site local

Communautés d'origine des routes Webex

Webex applique les balises de la communauté BGP pour indiquer d'où provient le préfixe Webex. Ceci peut être utile si vous souhaitez effectuer un filtrage de routage basé sur une balise d'emplacement. Les communautés BGP suivantes indiquent l'origine du préfixe Webex.

Communautés Webex Meetings (par théâtre)

13445:10000 — AMER

13445:10010—EMEA

13445:10020–APAC

Communautés Webex Calling (par théâtre)

13445:20000—AMER

13445:20010—EMEA

13445:20020—ANZ

13445:20060–APAC